利用者:Gesteinbrunnen/sandbox-b

|

ここはGesteinbrunnenさんの利用者サンドボックスです。編集を試したり下書きを置いておいたりするための場所であり、百科事典の記事ではありません。ただし、公開の場ですので、許諾されていない文章の転載はご遠慮ください。

登録利用者は自分用の利用者サンドボックスを作成できます(サンドボックスを作成する、解説)。 この利用者の下書き:User:Gesteinbrunnen/sandbox・User:Gesteinbrunnen/sandbox-b その他のサンドボックス: 共用サンドボックス | モジュールサンドボックス 記事がある程度できあがったら、編集方針を確認して、新規ページを作成しましょう。 |

下書き

サイバーベルクート

Template:More citations needed

|

ファイル:CyberBerkut.pn 警察特殊部隊の紋章に近い "Berkut" | |

| 設立 | 2014年 |

|---|---|

| 種類 | インターネット共同体;任意団体 |

| 目的 | Internet activism;Internet vigilantism |

| ウェブサイト |

cyber-berkut |

サイバーベルクート (ロシア語: КиберБеркут, ウクライナ語: КіберБеркут) は親ロシア派のハクティビズムの現代的で組織化されたグループである[1]。サイバーベルクートはウクライナ政府、西側諸国、ウクライナ企業のウェブサイトに対する連続した宣伝活動やDos攻撃#概要#DDoS攻撃で認知されるようになった[2]。2018年までに、このグループはイギリスの国家サイバーセキュリティセンターなどの西側の諜報機関によってロシア連邦軍参謀本部情報総局と関連があると非難され、もっともらしい否認が与えられた[3]。

背景

[編集]このグループは、ユーロ・マイダン革命のデモ中に暴力的な弾圧を行ったことで悪名高いベルクトの解散後に姿を現した[4]。それはアノニマスである。[要出典]グループの宣言した目標は、ウクライナにおけるネオファシズム、ネオナショナリズム、専制政治と戦うことである。[要出典]この目的をさらに推し進めるために、サイバーベルクートは右派セクターのITリソースを標的にした。[要出典]他の標的としてNATOとその同盟国が含まれていた[5]。

活動

[編集]- NATOのウェブサイトに攻撃した[6][7]

- アメリカの民間軍事会社に攻撃した[8]

- 全ウクライナ連合「祖国」とウクライナ民主改革連合の議員の書簡の公開[9]

- 在ウクライナのアメリカ大使館とアメリカの財団との通信の公開[10]

- ユーリヤ・ティモシェンコとネストル・シュフリフの電話録音の一般公開[11][nb 1]

- 欧州連合外務・安全保障政策上級代表 キャサリン・アシュトンとエストニア外務大臣であるウルマス・パエトとの電話会話の公開[13]

- [[:en:First Yatsenyuk government|第1次ヤツェニューク政府]のメンバーと関係者の携帯電話のブロック[14]

- ウクライナ国家安全保障・国防会議の書記長アンドレイ・パルビイとニュースポータルのLigaBusinessInformとウクライナ独立通信社のインターネットリソースのブロック[15]

- YouTubeでブロックされた動画の公開[1]

- ウクライナ国家親衛隊募集を妨害する企て[要出典]

- 2014年のウクライナ大統領選挙前にウクライナ中央選挙管理委員会の電子システムを破壊しようとした[要出典]

- ウクライナ軍の脱走兵とされるリストの公開[要出典]

- 選挙前にIFESシステムに損害を与え、主催者の携帯電話をブロックすることでウクライナ中央選挙管理委員会を妨害しようとする試み[16][17]

- ウクライナ内務省とウクライナ検事総長のウェブサイトが一時的に遮断。テレビチャンネル1+1とInterのウェブサイトも一時的に遮断[要出典]

- イーホル・コロモイスキーとリヴィウ州の迫害者の電子メールのハッキングと会話の公開、イゴール・コロモイスキーと関係者のコンピュータと電子メールのハッキング[18][19][20]。リヴィウ州検察庁職員の89件の電子メールアカウントの内容の保存記録

- 内務大臣enの会話のハッキングと公開[21]

- 2014年6月29日、ウクライナ大統領ペトロ・ポロシェンコのウェブサイトのブロック[22]

- セメン・セメンセンコの経歴と本名コンスタンティン・グリシンの公開[23]

- ドイツ首相府とドイツ連邦議会のハッキング[24][5]

- 2015年にウクライナを訪問したアメリカ上院議員ジョン・マケインのコンピュータをハッキングし、偽のISIS斬首ビデオが撮影されている様子を映したを公開した[25]

このグループはドネツク人民共和国を支持する動画を公開している[1]。1つの動画では、ウクライナ保安庁が「ユダヤ人の占領下」で暮らしていると主張している[1]。

影響

[編集]- サイバーベルクートのFacebookページがくり返しブロックされたが、翌日には新しいページが作成された[要出典]

- おそらくグレイストーン と トリプル・キャノピー のウェブサイトへの攻撃の対抗措置として、サイバーベルクートのウェブサイトは一時的に中断された。ウェブサイトは翌日には更新された[要出典]

- グループに関係した容疑者の逮捕[26]

ゲイ・ニガー・アソシエーション・オブ・アメリカ

|

| |

| 略称 | GNAA |

|---|---|

| 設立 | 2002年[27] |

| 種類 | 荒らし |

| 目的 | Trolling |

| 加盟 | Goatse Security[28][29][30] |

| ウェブサイト | www.gnaa.eu |

ゲイ・ニガー・アソシエーション・オブ・アメリカ (GNAA、Gay Nigger Association of America) はインターネット荒らし行為をするグループ。スラッシュドット、Wikipedia、CNN、バラク・オバマ、アレックス・ジョーンズ、ブロゴスフィアの著名なメンバーなど、いくつかの有名なウェブサイトやインターネットの有名人を標的にした。また、ソフトウェアをし、スクリーンショットや次世代オペレーティングシステムに関する情報を漏洩させた。さらに、彼らはソフトウェアリポジトリとインターネットコメント専用のwikiベースのサイトを維持していた[31][32]。

グループメンバーは、悪意はそれほどないハッカー情報セキュリティグループであるゴートセ・セキュリティも設立した。ゴートセ・セキュリティのメンバーは2010年6月にiPadを使用しモバイルデータサービスに加入した人々の電子メールアドレスに関する情報をAT&Tのウェブサイトで公開した。脆弱性が明らかになった後、当時のグループリーダーen:weevとメンバーのJacksonBrownが逮捕された[33]。

起源

[編集]グループは会長によって運営されていた[30]。ニューメディア研究者であるen:Andrew Lihは、当初グループメンバーとして明確に定義されたグループがあったかどうか、あるいはグループ創設メンバーと初期メンバーがウェブサイトの混乱を目的に団結したオンラインのトラブルメーカーであったかどうかは不明であると述べているが[34]、 政治学者のen:Jodi DeanとRoss Cisnerosは、対ブログ荒らし行為の集団であると主張している[31][35]。 記者らはグループとして言及している[36][37][38]。

2017年のオーストラリアのジャーナリストGinger Gormanは著書Troll Hunting,で、グループの会長は「ミープシープ」として知られるコロラド州出身の人物であると特定した[39]。グループリーダーとして知られる人物には、ハッキンググループRustle Leagueの 共同創設者でもあるセキュリティ研究者のジェイム・”アシュルトマクファグス”・コクランがいた[40]彼はtimecop、そしてアニメファンサブグループDattebayoの創設者でもあった[39][41]。メンバーには、元リーダーのアンドリュー・アウアンハイマー、ダニエル・ジャクソンブラウン・スピトラー、[33][42]公式スポークスマンであるレオン・カイザーがいた[43]。 また、風刺ウィキ、エンサイクロペディア・ドラマティカと緩い提携があった記録がある[39]。

このグループの名前は論争が起こり、「良識ある人物なら即座に警戒心を抱く」、「意図的に不快」[34]と「驚くほど不快」[36]と批判された。グループは人種差別や同性愛嫌悪の申し立てを否定し、その名前はインターネット上で混乱を巻き起こすことと社会規範に挑戦することを意図したものであると説明した(1992年のデンマークの風刺的なブラックスプロイテーション映画、『宇宙からのゲイニガー』に由来していると主張した)[31]。OfFenzive ポッドキャストのインタビューにおいて、ウィーヴ会長は、この組織にかつて同性愛者の黒人男性のメンバーがいたという逸話を思い出した[44]。

荒らし

[編集]グループは様々な荒らし行為の手法を取った。その1つは、単純にブログのコメントフォームをコピーペーストで構成されたテキストで過剰に氾濫させるというものだった[31][36]。ウィキペディアでは、グループのメンバーがウィキペディアの規則とポリシーを遵守しながらグループについての記事を作成したものの、アンドリュー・リーはこのプロセスについて「本質的にはシステムを自らに逆らって利用した」と述べている[34]。別の方法として、様々なインターネットリレーチャットフラッディング方法で、多数のインターネット リレー チャットチャネルとネットワークを攻撃する方法があった[45]

グループはマルウェアを含んだショックサイトも作成した[31][46]。そうしたサイトの1つであるLast Measureには、無限にポルノや酷い医療画像を表示するポップアップウィンドウを開くマルウェアが埋め込まれていた[46][47]。彼らは概念実証のデモンストレーションも実行した[45][48]。これらの行動により、人気のあるWebサイトの正常な動作が中断されることがあった。

2000年代

[編集]2004年7月、グループメンバー2名が、次期オペレーティングシステム、Mac OS X v10.4[49]の流出したスクリーンショットを、人気のMacintoshのニュースサイトMacRumorsに提供した[50]。

2005年6月、GNAAはIntel x86プロセッサ用のMac OS X Tigerリリースを作成したと発表し、多くのメディアの注目を集めた[51][52][53]。翌日、この漏洩情報はG4のテレビ番組「en:Attack of the Show!」で言及された[54]。BitTorrent経由でリリースされたISO イメージは、漏洩したオペレーティングシステムではなく[55]、ショックサイトを起動しただけであった[54][56]。

2007年2月3日、グループはCNNのポーラ・ザーン記者を説得し、アメリカ人の3人の内1人が9.11同時多発テロ事件はイスラエルの工作員によって実行されたと信じていると説得することに成功した[57]。CNNはその後、反ユダヤ主義に関する円卓会議と事件のユダヤ人犠牲者の父親へのインタビューを含む記事を誤って報道した[58]。グループが所有するウェブサイトは、9月11日当日、4,000人以上のユダヤ人が世界貿易センターでの仕事を欠勤したと伝えた[58]。

2007年2月11日、当時アメリカ大統領候補であったバラク・オバマのウェブサイトが攻撃され、グループ名がウェブサイトのトップページに表示されるようになった[59]。

2010年代

[編集]2010年1月下旬、グループは当時は明るみに無かったクロスプロトコルスクリプティング(クロスサイトスクリプティングとインタープロトコルエクスプロイトの組み合わせ)という事象を利用して、FreenodeIRCネットワークのユーザーがインタープロトコルエクスプロイトを含んだWebサイトにアクセスした後に、本人の知らないうちにIRCチャネルに大量の攻撃を仕掛けるように仕組んだ[37]。また、Mozilla FirefoxとSafariのWebブラウザのプロトコル間、サイト間、整数オーバーフローのバグを組み合わせて、IRCチャネルを混乱させた[38]。

10月30日、アメリカ東海岸でのハリケーン・サンディの影響を受けて荒らし活動をし、略奪行為を行っているとされる人物の偽の写真やTwitterを拡散した。グループが事件の詳細を記したプレスリリースを公表したが[60]、主要メディアは悪戯がどのように行われたかを詳細を報道した[61][62]。

12月3日、グループはTumblrに対するクロスサイトスクリプティング攻撃の犯人であることが判明し、その結果、何千のブログがグループ支持のメッセージに改竄された[63]。

2013年1月、グループは画像掲示板4chanのユーザーと協力してTwitter上で「#cut4bieber」トレンドを開始、カナダのポップシンガージャスティン・ビーバーのファンに自傷行為を助長させた[64][65]。 2014年から2015年にかけ、メンバーはゲーマーゲート集団嫌がらせ事件で積極的に役割を果たし始め、ゲーマーゲート支持派の活動を妨害した。メンバー数名は8chan(ゲーマーゲートに関する画像掲示板)の主なゲーマーゲート掲示板への管理アクセスを得て、妨害、掲示板は最終的に閉鎖した。グループは多くのゲーマーゲート支持派に関連する個人情報を公開した責任も主張した[66]。

2016年10月13日、メンバーのMeepsheepがWikipediaを破壊し、ビル・クリントンとヒラリー・クリントンの項目にポルノ画像と共和党大統領候補ドナルド・トランプを支持するメッセージを編集した[67]。

2017年8月、グループは、人気の出会い系アプリBumbleの従業員と、当時、同社が違法に本社を置いていたテキサス州オースティンのアパートの入居者との確執に関係したと指摘された[68] BuzzFeed Newsのジョセフ・バーンスタインは、建物の住人の一人が、同社の活動に関する複数の苦情が無視され、グループに連絡して「反撃」したと報じた。この論争の結果、Bumbleは移転することを選択したが、GNAAはクリックジャッキングを用い複数のウェブサイトにスパムしたプレスリリースで、その責任を主張した[68]。

ゴートシー・セキュリティ

[編集]

グレーハットコンピュータセキュリティの専門知識を持つメンバー数名が[69]、「Goatse Security」という名前で、いくつかのソフトウェアの脆弱性について情報を公開し始めた。メンバー数名は自分たちの研究が真に受けられないだろうとしていたため、別の名前で研究成果を公開することを選んだ[42]。

2010年6月は、Appleの3GiPadサービスの早期導入者向けのiPadに登録された[29][70]、少なくとも114,000件の保護されていない電子メールアドレスを発見し、主要メディアの注目を集めた[71]。データはAT&Tのサーバーより、ランダムに生成されたICC-IDを含むHTTPリクエストを一般公開されているスクリプトに入力することで収集され、関連付けられたメールアドレスが返された。FBIはすぐにこの事件を調査し、FBIによる家宅捜索の結果[42][72]、当時のリーダー、アウエルンハイマーは麻薬に関連した容疑で[73]逮捕になった[74]。

2011年1月、アメリカ司法省は、アウエルンハイマーが無許可でコンピューターにアクセスした共謀罪と詐欺罪で起訴されると発表した[75]。共同被告人のダニエル・スピトラーは保釈された[76][77]。2011年6月、スピトラー被告は検察官との司法取引の後、両方の罪状について認めた[78]。2012年11月20日、アウエルンハイマーは、個人情報詐欺罪と、無許可のコンピュータにアクセスした共謀罪で有罪判決を受けた[79]。これらの有罪判決は覆された。[要出典]2014年4月11日、アウエルンハイマーは刑務所から釈放された[80]。

脚注

[編集]- ^ a b c d Inside a pro-Russia propaganda machine in Ukraine, BBC News (13 November 2017)

- ^ “Ukraine conflict: Hackers take sides in virtual war” (英語). BBC News. (2014年12月20日) 2020年10月20日閲覧。

- ^ Sherman, Justin. “Russia's Cyber Threat to Ukraine Is Vast—and Underestimated” (英語). Wired. ISSN 1059-1028 2022年6月6日閲覧。.

- ^ Ukraine's Berkut police: What makes them special?, BBC News (25 February 2014)

- ^ a b Wagstyl, Stefan (7 January 2015). “Ukraine separatists claim cyber attack on German government sites”. Financial Times

- ^ “NATO websites targeted in attack claimed by Ukrainian hacker group Cyber Berkut”. ABC News. (16 March 2014) 18 February 2015閲覧。

- ^ jenny. “Ukrainian Hacker Group CyberBerkut Launched a DDoS-attack on NATO”. revolution-news.com. 24 February 2015時点のオリジナルよりアーカイブ。18 February 2015閲覧。

- ^ “CyberBerkut takes vengeance on American private military com”. Pastebin. 18 February 2015閲覧。

- ^ “Anonymous Ukraine Claims to hack and leak secret email conversations of Vitali Klitschko's UDAR party”. HackRead (13 February 2014). 18 February 2015閲覧。

- ^ Jeffrey Carr. “Digital Dao”. 18 February 2015閲覧。

- ^ “Телефонный разговор между Шуфричем и Тимошенко. 18 марта 2014 года в 23:17 по украинскому времени”. YouTube (24 March 2014). 18 February 2015閲覧。

- ^ “Tymoshenko admits speaking to Shufrych, says her words about Russians were edited”. Interfax-Ukraine. 18 February 2015閲覧。

- ^ Piret Pernik: teine taktika, sama strateegia

- ^ Eduard Kovacs (17 March 2014). “Three NATO Websites Disrupted by Ukrainian Hackers of Cyber Berkut”. softpedia. 18 February 2015閲覧。

- ^ NATO websites hit in cyber attack linked to Crimea tension.

- ^ "На сайте проводят регламентные работы технического характера в преддверии дня выборов. Такие работы проводились и ранее, в прошлые выборы. Работы проводятся, чтобы увеличить работоспособность сайта и увеличить его скорость", — сообщил РИА Новости пресс-секретарь комиссии Константин Хивренко.

- ^ “CNews: Õàêåðû çàÿâèëè îá óíè÷òîæåíèè ÈÒ-ñèñòåìû ÖÈÊ Óêðàèíû çà 2 äíÿ äî âûáîðîâ ïðåçèäåíòà”. CNews.ru. 18 February 2015閲覧。

- ^ “"КиберБеркут": Коломойский спонсировал части Нацгвардии на юго-востоке” (25 May 2014). 2 August 2017閲覧。

- ^ “"Life.ru" — информационный портал”. Life.ru. 2 August 2017閲覧。

- ^ “КиберБеркут утверждает: на Украине готовится военный переворот”. 2 August 2017閲覧。

- ^ правды», Дарья ИВАШКИНА | Сайт «Комсомольской (22 April 2014). “Хакеры заявили, что взломали переписку Авакова об убийстве Сашко Билого”. 2 August 2017閲覧。

- ^ “ТАСС: Международная панорама - Организация "Киберберкут" заблокировала сайт президента Украины”. ТАСС. 18 February 2015閲覧。

- ^ “Хакеры узнали настоящее имя командира батальона "Донбасс"”. Вести.ру (30 July 2014). Template:Cite webの呼び出しエラー:引数 accessdate は必須です。

- ^ Cyber-Angriff auf Kanzleramt und Bundestag, Die Welt, 7 January 2015.

- ^ “McCain: Russian Internet trolls say I staged ISIS executions”. 10 June 2024閲覧。

- ^ “СБУ задержала организацию хакеров "Киберберкут" - за попытку срыва выборов президента”. finance.ua. 27 May 2014時点のオリジナルよりアーカイブ。18 February 2015閲覧。

- ^ “About”. GNAA. July 20, 2011時点のオリジナルよりアーカイブ。June 10, 2011閲覧。

- ^ Emspak, Jesse (January 19, 2011). “The Case Against The iPad Hackers”. International Business Times. オリジナルのJanuary 25, 2011時点におけるアーカイブ。 March 19, 2011閲覧。

- ^ a b Chokshi, Niraj (June 10, 2010). “Meet One of the Hackers Who Exposed the iPad Security Leak”. The Atlantic (Atlantic Media Company) February 25, 2011閲覧。

- ^ a b Rohr, Altieres (June 11, 2010). “Saiba como ocorreu falha que expôs e-mails de 114 mil usuários do iPad [Know how failure exposing 114 thousand iPad user email addresses happened]” (ポルトガル語). Rede Globo September 13, 2010閲覧。

- ^ a b c d e Dean, Jodi (2010). Blog Theory: Feedback and Capture in the Circuits of Drive. Cambridge, UK: Polity Press. ISBN 978-0-7456-4970-2 August 27, 2010閲覧。

- ^ “FreeNode, allarme sicurezza” (イタリア語). PuntoInformatico. (June 28, 2006) August 26, 2011閲覧。

- ^ a b Bilton, Nick; Wortham, Jenna (January 19, 2011). “Two Are Charged With Fraud in iPad Security Breach”. The New York Times: p. 4

- ^ a b c Lih, Andrew (March 17, 2009). The Wikipedia Revolution: How a Bunch of Nobodies Created the World's Greatest Encyclopedia. Cambridge, UK: Hyperion. pp. 170–71. ISBN 978-1-4001-1076-6

- ^ Cisneros, Ross B (2005). Regarding Evil (SM). Massachusetts Institute of Technology.

- ^ a b c Kirkpatrick, Stewart (November 22, 2005). “Lazy Guide to Net Culture: Dark side of the rainbow”. The Scotsman March 20, 2011閲覧。

- ^ a b Constantin, Lucian (January 30, 2010). “Firefox Bug Used to Harass Entire IRC Network”. Softpedia March 17, 2011閲覧。

- ^ a b van der Meijs, Sander (February 1, 2010). “Bug in Firefox gebruikt tegen IRC netwerk” (オランダ語). Webwereld (IDG Netherlands). オリジナルのJuly 22, 2012時点におけるアーカイブ。 March 17, 2011閲覧。

- ^ a b c Gorman, Ginger (April 16, 2019). Troll Hunting: Inside the World of Online Hate and its Human Fallout. Hardie Grant. pp. 185–194. ISBN 978-1743794357

- ^ “Meet the Mysterious Hacking Collective Who Love Trolling Anonymous”. Vice (February 22, 2013). January 17, 2022閲覧。

- ^ Eordogh, Fruzsina. “Meet the Mysterious Hacking Collective Who Love Trolling Anonymous” (英語). www.vice.com 6 September 2022閲覧。

- ^ a b c Kaiser, Leon (19 January 2011). "Interview: Goatse Security on FBI Charges Following AT&T iPad Breach". DailyTech (Interview: transcript). Interviewed by Mick, Jason. 2014年3月31日時点のオリジナルよりアーカイブ。2011年1月21日閲覧。

- ^ “DailyTech - Interview: Goatse Security on FBI Charges Following AT&T iPad Breach”. March 31, 2014時点のオリジナルよりアーカイブ。January 31, 2011閲覧。

- ^ “Ep 18 Andrew "Weev" Auernheimer – OfFenzive – Podcast” (January 29, 2021). Template:Cite webの呼び出しエラー:引数 accessdate は必須です。

- ^ a b “Firefox-based attack wreaks havoc on IRC users”, The Register, (January 30, 2010) August 27, 2010閲覧。

- ^ a b Attwood, Feona (2010). Porn.com: making sense of online pornography. Peter Lang. ISBN 978-1-4331-0207-3 March 20, 2011閲覧。

- ^ Jones, Dr. Steve (2011年). “Horrorporn/Pornhorror: The Problematic Communities and Contexts of Online Shock Imagery”. March 18, 2014時点のオリジナルよりアーカイブ。August 26, 2012閲覧。

- ^ Very Ugly Bug at BarackObama.com. TechCrunch. Accessed August 27, 2010.

- ^ “Wie typisch” (ドイツ語). Mac news (DE: Giga). (June 28, 2004). オリジナルのAugust 2, 2012時点におけるアーカイブ。 August 26, 2011閲覧。

- ^ “Mac OS X 10.4 (Tiger) Screenshots?”, MacRumors, (June 26, 2004) August 27, 2010閲覧。

- ^ “Apple Mac OS X 10.4.1 for Intel hits piracy sites”, Mac daily news, (June 11, 2005) September 6, 2010閲覧。

- ^ “OS X for x86 already in the wild?”, Engadget, (June 12, 2005) September 6, 2010閲覧。

- ^ “Mac Hacks Allow OS X on PCs”, Wired, (Aug 2005), オリジナルのJuly 27, 2010時点におけるアーカイブ。 September 8, 2010閲覧。

- ^ a b "Attack of the Show!". Attack of the Show!. June 2005. G4。

- ^ Jumping on the bandwagon: OS X on x86! OMG!, TUAW, (August 12, 2005) September 7, 2010閲覧。

- ^ “MacInDell Part Quatre – The Ruby Goldmine”, Gizmodo, (June 15, 2005) August 27, 2010閲覧。

- ^ Welaratna, Deepthi (April 6, 2007). “Terror! Conspiracy! Hoax!”. KQED Arts (KQED). オリジナルのSeptember 22, 2011時点におけるアーカイブ。 March 18, 2011閲覧。

- ^ a b "Paula Zahn Now". Transcripts. 3 February 2007. CNN。

- ^ “Very Ugly Bug at BarackObama.com”, Tech crunch, (February 11, 2007)

- ^ Kaiser, Leon. “GNAA Fabricates "Sandy Loot Crew", Media Bites”. GNAA. November 3, 2012時点のオリジナルよりアーカイブ。November 2, 2012閲覧。

- ^ Grubb, Ben. “Twitter works up a storm over looting images”. Sydney Morning Herald November 2, 2012閲覧。

- ^ Dillon, Kit. “Less Looting, More Trolling: Daily Mail, Drudge Get Pwnd By Twitter Pranksters #SandyLootCrew”. ニューヨーク・オブザーバー. November 2, 2012閲覧。

- ^ Hepburn, Ned (December 3, 2012). “Tumblr just got massively hacked”. Deathandtaxesmag.com. March 19, 2013閲覧。

- ^ “Internet Trolls Start Sick Trend To Encourage Justin Bieber Fans To Self-Harm”. stereoboard.com (January 8, 2013). April 16, 2013閲覧。

- ^ “Justin Bieber fans draw shock, outrage with gruesome 'Cut4Bieber' trending topic”. NY Daily News

- ^ Bernstein, Joseph (December 4, 2014). “GamerGate's Headquarters Has Been Destroyed By Trolls”. BuzzFeed. April 25, 2015閲覧。

- ^ O'Connor, Brendan (October 13, 2016). “Internet Trolls Vandalize Hillary and Bill Clinton's Wikipedia Pages in Extremely NSFW Way”. October 13, 2016時点のオリジナルよりアーカイブ。March 24, 2024閲覧。

- ^ a b Bernstein, Joseph (August 1, 2017). “Bumble's Former Neighbors Say It Was Using A Luxury Apartment Building As Its Personal Playground”. BuzzFeed News. January 17, 2022閲覧。

- ^ Apple's iPad security breach reveals vulnerability of mobile devices. Washington Post. Accessed September 2, 2010.

- ^ “Falha de segurança que expõe donos do iPad investigada pelo FBI [Security failure exposing iPad owners investigated by the FBI]” (ポルトガル語). Tek (PT: Sapo.pt). (June 11, 2010). オリジナルのJuly 23, 2011時点におけるアーカイブ。 March 17, 2011閲覧。

- ^ Apple's iPad Breach Raises Alarms. NPR. Accessed September 6, 2010.

- ^ Hacker in AT&T-iPad security case arrested on drug charges Archived August 10, 2011, at the Wayback Machine.. CNET. Accessed September 1, 2010.

- ^ Torrenzano, Richard; Davis, Mark W (2011). Digital Assassination: Protecting Your Reputation, Brand, Or Business. Macmillan. p. 116. ISBN 978-0-312-61791-2

- ^ United States District Court — District Court of New Jersey, Docket: MAG 11-4022 (CCC). Filed with the court January 13, 2011

- ^ McMillan, Robert; Jackson, Joab (January 18, 2011). “Criminal charges filed against AT&T iPad attackers”. Computerworld

- ^ Voigt, Kurt (January 21, 2011). “No bail for 2nd iPad e-mail address theft suspect”. MSNBC. Associated Press (NBC News) February 15, 2011閲覧。

- ^ Porter, David (February 28, 2011). “Suspect in iPad Data Theft Released on Bail in NJ”. ABC News. Associated Press March 2, 2011閲覧。

- ^ Smith, Catharine (June 23, 2011). “Daniel Spitler Pleads Guilty To iPad Hack, Email Address Theft”. Huffington Post

- ^ Zetter, Kim (November 20, 2012). “Hacker Found Guilty of Breaching AT&T Site to Obtain iPad Customer Data”. Wired.com. Template:Cite webの呼び出しエラー:引数 accessdate は必須です。

- ^ Voreacos, David (April 14, 2014). “AT&T Hacker 'Weev' Parties and Tweets as Case Still Looms”. Bloomberg April 14, 2014閲覧。

_____________________________________

Lockbit

| 設立 | 2019 |

|---|---|

| 種類 | Cybercrime |

LockBit(ロックビット)はランサムウェアをサービスとして(RaaS)提供するサイバー犯罪グループである。 グループが開発したソフトウェア(ランサムウェア)は、使用料を支払う悪意ある人物に、標的のデータを暗号化して身代金を要求する、または、要求が満たされない場合はインターネットへの漏洩という恫喝をする、この2つの攻撃方法を実行可能にしている[1]。

様々な政府機関の共同声明によると、LockBitのランサムウェアは2022年に世界で最も蔓延した[2]。2023年初頭には、世界中のランサムウェアインシデントの44%に達すると推定された[3]。

アメリカでは、2020年1月から2023年5月までに、LockBitが約1,700件のランサムウェア攻撃に使われ、9,100万米ドルの身代金がハッカーに支払われた[4]。

政府機関は同グループがどのような国家に属するかを正式に認めなかった[5]。LockBitというソフトウェアは、2020年1月にロシア語圏のサイバー犯罪フォーラムに出現した[4]。金銭目的としている[3]。

2024年2月に法執行機関は使用されたLockBitのダークウェブサイトを差し押さえた[6][7]。しかし、その後LockBitのランサムウェアによるさらなる攻撃が報告され、同グループは再燃を企んでいるという[8][9]。

解説

[編集]このソフトウェアは、2024年の削除時に開発中のLockBit-NG-Devに.NETが使用されるまでCおよびC++で書かれていたが[8]、他のマルウェアと同様、購入したアクセス、パッチ未適用の脆弱性、内部者アクセス、ゼロデイ攻撃を利用してコンピュータシステムの初期アクセス権を取得する。次に、LockBitは感染したシステムを制御、コンピュータネットワーク情報の収集、そして窃取したデータを暗号化する。標的にデータを復号して再利用出来るようにするため支払いを促し、さもなければデータを公開すると脅して、加害者にそのコピーを削除するよう要求する[10]。(身代金が支払われればデータは公開されないはずだが、法執行機関がLockBitを削除した際、データが削除されていなかったことが判明した[11])

LockBitは、侵入者へのデータ転送を自動化するマルウェアの「StealBit」の作成と使用で注目された。このツールは、高速で効率的な暗号化機能を備えたLockBit 2.0のリリースで導入された。LockBit は、攻撃範囲を拡大するために、Linuxホスト、特にVMware ESXiサーバをターゲットにしたLinux-ESXI Locker ver.1.0もリリースした[1]。

LockBitは仲間を募集し、他の犯罪グループとの提携を構築している。ネットワークアクセスブローカーを雇って、Mazeなどの組織と協力し、標的の企業から 内部脅威を募集する。才能のあるハッカーを引き寄せるため、地下の技術ライティングコンテストを後援している[1]。

LockBitは世界中の多様な業界をターゲットとしてきたが、医療、そして教育分野が最大の損害を被った。トレンドマイクロは、攻撃を受けた面において、アメリカ、インド、ブラジルがトップのターゲット国としている[1]。

LockBitは効率的で適応性を持つ。マルウェアの速度と能力を強調して被害者を引き付ける。彼らは、潜在的標的をターゲットにする際はデータプライバシー法などの外部要因が考慮される。LockBitの成功は、ランサムウェアの環境で革新と競争に寄与するアフィリエイトプログラムにも大きく依存する[1]。

LockBitは「オランダにあり、完全に非政治的であるし、金にしか興味がない」とダークウェブで記した[12]。

技術と戦術

[編集]LockBitオペレーターは、脆弱なリモートデスクトップ・プロトコル(RDP)サーバやアフィリエイトから購入した侵害された資格情報を悪用することで、初期アクセス権を頻繁に取得する。初期アクセスベクトルには、悪意のある添付ファイルやリンクを含むフィッシングメール、脆弱性があるRDP、VPNパスワードの総当たり攻撃であったり、FortinetのVPNのCVE-2018-13379などの脆弱性の悪用などがある[1]。

一度インストールされると、LockBitランサムウェアは、大抵はcommand line interface、スケジュールされたタスク、またはPowerShell EmpireなどのPowerShellスクリプトでMicrosoft Windowsで実行される。LockBitは、Mimikatz、GMER、Process Hacker、レジストリ編集などのツールで、資格情報を収集し、セキュリティ製品を無効にして防御機能を回避する。ネットワーク接続を列挙して、Advanced Port Scannerなどのスキャナツールでドメインコントローラなどの絶対値を特定する[1]。

ラテラルムーブメント、LockBitは、以前に収集された資格情報を悪用して、ネットワーク内のSMBファイル共有接続を介して拡散する。その他ラテラルムーブメントの技術には、侵害されたグループポリシーオブジェクトを介して自身を配布したり、PsExecやMetasploit#Cobalt Strikeなどのツールを使用したりする[1]。

LockBitのランサムウェアペイロードは、ブロック暗号であるAESとRSA暗号を使用してファイルとネットワーク共有を暗号化する。より高速な処理され各ファイルの最初の数キロバイトのみを暗号化、拡張子「.lockbit」を追加する。その後、デスクトップの壁紙を身代金要求メモに置換する。また、接続されたプリンターでメモを印刷することも出来る。システムの中断を逆転させ、ファイルアクセスを復元するために身代金の支払いを強要することが目的である[1]。

経緯

[編集]LockBitマルウェアはアクセス出来なくなったため、以前は暗号化されたファイルに追加されたファイル拡張子に因み、「abcd」と呼ばれていた[13]。

LockBitは2019年9月に初めて確認された[14]。

LockBit 2.0

[編集]LockBit 2.0が2021年に出現し[14]、同じ年にアクセンチュアへの攻撃で注目を集め、おそらく内部者がグループのネットワークへ侵入を助けている。LockBitはこの攻撃で盗まれたデータの一部を公開した[15][1]。

2022年1月にエレクトロニクス会社タレス・グループはLockbit 2.0の犠牲の一社となった[16]。

2022年7月、フランス郵政公社の経営管理サービスが攻撃された[17]。

2022年9月にグループは28の組織に対するサイバー攻撃を明かし、そのうち12件はフランスの組織が巻き込まれた[18]。その中でコルベイユ=エソンヌ病院は1000万ドルの身代金要求で標的にされた[19]。

2022年10月、LockBitグループはイギリスの自動車小売業者のグループである、ペンドラゴン公開有限責任会社への攻撃の声明を出し、ファイルを復号化し、漏洩しないために6000万ドルの身代金を要求。同社は要求を拒否したと発表した[20]。

2022年10月31日、LockBitハッカーグループはタレスグループを2度目の攻撃したと主張し、身代金を要求こそ無かったが、データの公開はすると言及した。ハッカーグループは、「機密保持規則を大幅に無視している」グループであるタレスに苦情を申し立てるために、盗難の影響を受けたタレスの顧客に支援を提供した[21]。2022年11月10日、LockBit 3.0グループは、イタリアとマレーシアのタレス契約に関する盗まれた情報を含む9.5GBのアーカイブをダークネットに公開した[22][23]。

2022年11月にはフランスの油圧機器を扱うOEHCのデータの暗号化というサイバー攻撃の犠牲となった。身代金要求が行われたが、OEHCは応答しなかった[24]。

2022年12月、LockBitハッカーグループは、カリフォルニア州財務局への攻撃を明らかにした。知事室は、その規模を特定せずに、攻撃の犠牲者であることを認めた。Lockbitは、合計サイズ75.3 GBの246,000のファイルを盗んだと主張している[25]。

2022年12月、ハッカーグループはリスボン港を攻撃したと主張。身代金は150万米ドルを要求し、2023年1月18日までに支払われる予定である[26]。

同グループは2022年12月18日にトロントの小児病院を攻撃したが、失策に気付き攻撃を停止、謝罪し、暗号化されたファイルを回復するための無料の解決策を提供した[27]。

LockBit 3.0

[編集]2022年6月下旬、グループは2ヶ月間のベータテストの後、ランサムウェアの最新の亜種である「LockBit 3.0」を立ち上げた。特にこのグループは、ランサムウェア操作の分野で初めて脆弱性報奨金制度を利用した。グループはセキュリティ研究者を招き入れ、セキュリティを向上させるためにソフトウェアのテストをし、研究者に1,000米ドルから100万米ドルの大幅な金銭的報酬を渡している[1]。

2022年8月にドイツの機器メーカーコンチネンタルはLockBitランサムウェア攻撃を受けた。2022年11月には身代金要求に反応せず、ハッカーグループは盗まれたデータの一部を公開し、5000万ユーロですべてへのアクセスを提供した。盗まれたデータの中には、グループの従業員の私生活や、ドイツの自動車メーカーとの交流データも含まれた。危険はデータの盗難だけでなく産業スパイへの道を開くことであった。実際、フォルクスワーゲンとの交流の中には、自動運転からエンターテインメントまで、フォルクスワーゲンがコンチネンタルに投資を望んでいたITの側面があった[28]。

2022年11月、アメリカ合衆国司法省は、LockBitランサムウェア攻撃に関連し、ロシアとカナダの二重国籍であるMikhail Vasilievの逮捕を発表した。告発によると、Vasilievは2022年11月時点で世界中で1,000件以上の攻撃で使用されていたランサムウェアの変種であるLockBitに関与した他の人と共謀したとされている。報道ではLockBitの運営者は少なくとも1億ドルの身代金を要求し、そのうち数千万ドルが被害者から支払われていた。逮捕は司法省によるLockBitランサムウェアグループに対する2年半の調査の後であった[29]。

2023年1月、グループはフランスの化粧品会社ニュクスを攻撃したと主張[30]、加えて、フランスの私立診療所グループであるELSANについても言及した。同社の本社から821GBのデータを盗んだ[31]。同月、ロイヤルメールの国際輸出サービスはLockBitのランサムウェア攻撃によって停止を強要された[32][33]。

2023年2月、このグループはカナダの書店チェーン、インディゴへの攻撃を明らかにした[34]。

2023年3月、LockBit 3.0はフランスの水資源を専門とする地域開発企業BRLグループを攻撃したと主張した[35]。

2023年5月16日、ハッカーグループは中国のチャイナデイリーの香港支店を攻撃したとする認識を主張した。ハッカーグループが中国企業を攻撃したのはこれが初めてであった。LockBitはロシアの実体は標的にせず、ロシアの同盟国を攻撃することを避けていた[36]。

2023年5月、旅行代理店Voyageurs du Mondeヴォワヤジュール・ドュ・モンドへの攻撃を表明した。ハッカーグループは同社の顧客ファイルから約10,000件の身分証明書を盗み取った[37]。

2023年6月にはアメリカ合衆国司法省は関連会社としてLockBitランサムウェア攻撃に参加したとして、ロシア国籍のRuslan Magomedovich Astamirovに対する刑事告発を発表した。告発ではAstamirovが少なくとも5つのランサムウェア攻撃を被害者に対して直接実行し、身代金の支払いの一部をビットコインで受け取ったとしている[38]。

2023年6月末にTSMCグループは、サプライヤーの1つを介したランサムウェア攻撃の犠牲になった。LockBitは身代金7000万ドルを要求した[39]。

2023年7月、LockBitは日本の貿易の10%を担う名古屋港を攻撃。この攻撃によりコンテナ操業の停止を余儀なくされた[40]。

グループは2023年10月にボーイングから機密データを盗んだと明らかにした[41]。ボーイングは、数日後に一部の部品と流通事業に影響を与えるサイバーインシデントを認識していたことを認めたが、飛行の安全性には影響しなかった。会社は容疑者の名前を挙げなかった[42]。

2023年11月、LockBitは中国工商銀行のアメリカの子会社を攻撃した[43]。ブルームバーグは当時の工商銀行のアメリカ支社は、資産で世界最大の貸し手であるとされていたと報道した[44]。

2023年11月、LockBitはグループが1ヶ月前にボーイングからインターネットに盗んだ内部データを公開した[45]。

2023年11月、LockBitギャングはen:Chicago Trading Companyとen:Alphadyne Asset Managementを攻撃した。ブルームバーグは、CTCが10月にハッキングされ、前年にLockBitが「世界で最も多作なランサムウェアグループになった」と報じた。アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁から、2020年以来、1,700件の攻撃を実行し、9100万ドルを強要したと発表された[46]。レジスターは2023年11月下旬において、LockBitが不満による内部圧力下にあり、そのリーダーが達成された低賃金率に対応して被害者との交渉方法のいくつかを見直しているとした[47]。

2024年1月、LockBitギャングはジョージア州フルトン郡のコンピュータを攻撃した[48][49]。郡は翌月、身代金を支払いには応じず、選挙プロセスにも関連しておらず、市民や従業員に関する機密情報の流出を認識していないとする声明を発表した[48][49]。

2024年6月、LockBitギャングはクロアチア国内最大の医療施設、ザグレブの大学病院センターを攻撃した。この攻撃で多大な混乱が生じ、病院のネットワークシステムを紙と鉛筆に引き戻させた。LockBitは医療記録や従業員情報を含む多数のファイルを流出させたとし、データを公開しないことと引き換えに非公開の金額を要求した。クロアチア政府はその要求を拒否した[50][51]。

LockBit-NG-Dev (LockBit 4?)

[編集]2024年2月にLockBitサーバが法執行機関によって閉鎖されたとき、LockBit 4.0として公開されるであろう新しいバージョンのLockBit-NG-Devが開発中であることが判明した[52]。トレンドマイクロはそれに関する詳細な報告書を発表した[53]。

2024年の法執行機関の押収

[編集]2024年2月19日、国家犯罪対策庁は欧州刑事警察機構や他の国際法執行機関と協力して、クロノス作戦の一環として、LockBitランサムウェアギャングに属するダークネットウェブサイトの統制権を押収した[54][55][56][6][7]。未確認のレポートではあるが、LockbitはPHPで実行されているサーバが差し押さえられたが、PHPではない、まだ触れられてはいないバックアップサーバがあるという[12]。ウクライナで1人、ポーランドでは1人、アメリカで2人が逮捕された。2人のロシア人も指名手配されたが逮捕には至っていない。国家犯罪対策庁のGraeme Biggar長官によると、法執行機関は「インフラストラクチャを管理し、ソースコードを押収し、被害者がシステムを解読するのに役立つキーを入手した」としている[11]。LockBit 3.0の復号ツールは、押収されたキーを使用して作られ、No More Ransomで無料で使用するためにリリースされた[57]。

差し押さえの後、法執行機関は、少なくとも188の関連会社があるなど、ダークウェブにグループに関する情報を掲載した[8]。法執行機関はまた、2,200BTC(1億1200万ドル相当)を含む身代金支払いによるグループの利益を管理するために使用される30,000のビットコインアドレスを押収した[58]。

2024年2月22日現在では、LockBitランサムウェアは未だ広がりを見せていた[59][8]。

2024年2月24日にはLockBitによって運営されているという新しいウェブサイトが出現した[60]。その新しいサイトには、FBI、病院、ジョージア州フルトン郡を含む12人以上の標的が列記させられ[60]、2024年3月2日までに身代金が支払われない限り、フルトン郡に関する情報を公開すると脅した[60]。新しいサイトは、殺人裁判で陪審員の身元を持っているとも主張した[60]。身代金が支払われなかった場合はドナルド・トランプに関する裁判のフルトン郡の文書を公開するという脅迫もあった[60]。

2024年5月7日、LockBitの管理者および開発者とされるDmitry Khoroshevに対する告発と制裁が発表された[61][62]。

LockBitは2024年5月21日、カナダの小売チェーンロンドンドラッグの本社への攻撃を表明し、2,500万ドルの身代金を要求した[63][64] その影響により、ロンドンドラッグは全店舗を2024年4月28日から5月7日まで閉店とした[65][66]。ロンドンドラッグは身代金の支払いを拒否しており、顧客と主な従業員の情報は侵害されていないと発表した[63][64]。

2024年6月、LockBitはストライプ、Mercury、アファーム・ホールディングス、Airwallexといったフィンテック企業の提携銀行[67]であるエボルブ銀行の侵害を主張した[68]。このグループは連邦準備制度からデータを漏洩すると脅迫していたが、漏洩したデータは連邦準備制度ではなくEvolveからのデータだったとされている[69]。

脚注

[編集]- ^ a b c d e f g h i j k “Ransomware Spotlight: LockBit”. Trendmicro. 2023年7月7日時点のオリジナルよりアーカイブ。2023年7月7日閲覧。

- ^ “Understanding Ransomware Threat Actors: LockBit”. CISA (2023年6月14日). 2023年11月25日時点のオリジナルよりアーカイブ。2023年11月25日閲覧。

- ^ a b Tunney, Catharine (February 3, 2023). “Intelligence agency says ransomware group with Russian ties poses 'an enduring threat' to Canada”. カナダ放送協会. オリジナルのNovember 25, 2023時点におけるアーカイブ。 November 25, 2023閲覧。

- ^ a b “Understanding Ransomware Threat Actors: LockBit”. CISA (2023年6月14日). 2023年11月25日時点のオリジナルよりアーカイブ。 2023-11-25閲覧。

- ^ Siddiqui, Zeba; Pearson, James; Pearson, James (2023年11月10日). “Explainer: What is Lockbit? The digital extortion gang on a cybercrime spree” (英語). Reuters. オリジナルの2023年11月25日時点におけるアーカイブ。 2023年11月25日閲覧。

- ^ a b Sharwood, Simon (2024年2月20日). “LockBit ransomware gang disrupted by global operation”. en:The Register. オリジナルの2024年2月21日時点におけるアーカイブ。 2024年2月21日閲覧。

- ^ a b Jones, Conor (2024年2月20日). “Cops turn LockBit ransomware gang's countdown timers against them”. en:The Register. オリジナルの2024年2月21日時点におけるアーカイブ。 2024年2月21日閲覧。

- ^ a b c d Gatlan, Sergiu (22 February 2024). “ScreenConnect servers hacked in LockBit ransomware attacks”. BleepingComputer. 23 February 2024時点のオリジナルよりアーカイブ。23 February 2024閲覧。 “despite the law enforcement operation against LockBit, it seems as though some affiliates are still up and running.”

- ^ “Latest LockBit news”. BleepingComputer. 21 February 2024時点のオリジナルよりアーカイブ。23 February 2024閲覧。 Developments added as they happen; latest 22 February 2024

- ^ “How LockBit Ransomware Works (TT&P)”. BlackBerry. 20 February 2024時点のオリジナルよりアーカイブ。20 February 2024閲覧。

- ^ a b Hern, Alex (2024年2月20日). “UK and US hack the hackers to bring down LockBit crime gang” (英語). The Guardian. ISSN 0261-3077. オリジナルの2024年2月20日時点におけるアーカイブ。 2024年2月20日閲覧。

- ^ a b “Prolific cybercrime gang disrupted by joint UK, US and EU operation”. The Guardian. Reuters. (19 February 2024). オリジナルの20 February 2024時点におけるアーカイブ。 20 February 2024閲覧。

- ^ Milmo, Dan (2023年1月13日). “What is LockBit ransomware and how does it operate?” (英語). The Guardian. ISSN 0261-3077. オリジナルの2023年6月14日時点におけるアーカイブ。 2023年7月20日閲覧。

- ^ a b “What Is LockBit Ransomware?”. Blackberry. 2023年7月20日時点のオリジナルよりアーカイブ。2023年7月20日閲覧。

- ^ “LockBit 2.0 Ransomware: An In-Depth Look at Lockfile & LockBit”. Avertium. 2023年7月7日時点のオリジナルよりアーカイブ。2023年7月7日閲覧。

- ^ Damien Licata Caruso (18 January 2022). “Thales refuse le chantage, des hackers publient les données volées à sa branche aérospatiale” (フランス語). Le Parisien. オリジナルの5 June 2023時点におけるアーカイブ。 21 July 2023閲覧。

- ^ “Qui est LockBit 3.0, le cyber-rançonneur de La Poste Mobile ?” (フランス語). La Tribune (2022年7月8日). 2023年6月4日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ Bodnar, Bogdan (2022年9月14日). “Les hackers de l'hôpital de Corbeil-Essonnes revendiquent 12 cyberattaques d'organismes français” (フランス語). Numerama. 2022年9月15日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ “Cybercriminalité : l'hôpital de Corbeil-Essonnes refuse de payer la rançon, les hackeurs ont commencé à diffuser des données” (フランス語). Le Monde. (2022年9月25日). オリジナルの2024年3月20日時点におけるアーカイブ。 2023年7月21日閲覧。

- ^ “Pendragon car dealer refuses $60 million LockBit ransomware demand”. BleepingComputer (24 October 2022). 2 June 2023時点のオリジナルよりアーカイブ。21 July 2023閲覧。

- ^ “INFO FRANCEINFO. Un groupe de hackers revendique une cyberattaque contre Thales” (フランス語). Franceinfo (2022年10月31日). 2023年4月13日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ “Cybersécurité : des données volées à Thales publiées sur le darkweb” (フランス語). Le Figaro (2022年11月11日). 2023年7月21日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ “Thales : Lockbit diffuse des données volées, l'entreprise dément toute intrusion dans son système” (フランス語). Le Monde. (2022年11月11日). オリジナルの2023年7月21日時点におけるアーカイブ。 2023年7月21日閲覧。

- ^ “Cyberattaque : L'OEHC refuse de négocier, et promet un retour à la normale le plus rapidement possible” (フランス語). France 3 Corse ViaStella (2022年11月16日). 2022年12月3日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ Ilascu, Ionut (13 December 2022). “LockBit claims attack on California's Department of Finance” (英語). BleepingComputer. 2023年1月11日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ “LockBit ransomware claims attack on Port of Lisbon in Portugal” (英語). BleepingComputer. 2023年3月28日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ “Ransomware : après l'attaque d'un hôpital pour enfants, comment ce gang de pirates s'est excusé” (フランス語). Clubic (2023年1月2日). 2023年8月30日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ “Continental victime d'une cyberattaque à 50 millions de dollars” (フランス語). Les Echos (2022年11月15日). 2023年6月29日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ “Russian-Canadian arrested over global LockBit ransomware campaign” (英語). BBC News. (2022年11月10日). オリジナルの2023年7月20日時点におけるアーカイブ。 2023年7月20日閲覧。

- ^ Thierry, Gabriel (2023年1月13日). “Le gang LockBit tente de faire chanter l'entreprise Nuxe” (フランス語). ZDNet France. 2023年1月16日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ Thierry, Gabriel (2023年1月26日). “Le leader français de la santé privée visé par LockBit” (フランス語). ZDNet France. 2023年3月26日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ “Royal Mail faces threat from ransomware group LockBit”. Reuters. (2023年2月8日). オリジナルの2023年7月20日時点におけるアーカイブ。 2023年7月20日閲覧。

- ^ “Royal Mail cyberattack linked to LockBit ransomware operation” (英語). BleepingComputer. 2023年6月28日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ “Qu'est-ce que LockBit, le rançongiciel utilisé contre les librairies Indigo?” (フランス語). Les affaires. 2023年4月1日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ Thierry, Gabriel (2023年4月18日). “LockBit étoffe encore son tableau de chasse hexagonal” (フランス語). ZDNet France. 2023年7月19日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ Bodnar, Bogdan (2023年5月16日). “Cyberattaque contre un grand média chinois, pourquoi est-ce inédit ?” (フランス語). Numerama. 2023年7月21日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ Thierry, Gabriel (2023年6月1日). “Le piratage de Voyageurs du monde se solde par la fuite de plusieurs milliers de copies de passeports” (フランス語). ZDNet France. 2023年7月21日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ “Office of Public Affairs | Russian National Arrested and Charged with Conspiring to Commit LockBit Ransomware Attacks Against U.S. and Foreign Businesses | United States Department of Justice” (英語). www.justice.gov (2023年6月15日). 2023年7月20日時点のオリジナルよりアーカイブ。2023年7月20日閲覧。

- ^ “TSMC denies LockBit hack as ransomware gang demands $70 million” (英語). BleepingComputer. 2023年7月27日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ Robinson, Teri (2023年7月14日). “Lockbit 3.0 Claims Credit for Ransomware Attack on Japanese Port” (英語). Security Boulevard. 2023年7月21日時点のオリジナルよりアーカイブ。2023年7月21日閲覧。

- ^ Vigliarolo, Brandon (2023年10月30日). “LockBit alleges it boarded Boeing, stole 'sensitive data'”. en:The Register. オリジナルの2023年11月19日時点におけるアーカイブ。 2023年11月19日閲覧。

- ^ Dobberstein, Laura (2023年11月2日). “Boeing acknowledges cyberattack on parts and distribution biz”. en:The Register. オリジナルの2023年11月19日時点におけるアーカイブ。 2023年11月19日閲覧。

- ^ “World's Biggest Bank Forced to Trade Via USB Stick After Hack” (英語). Bloomberg. (2023年11月10日). オリジナルの2023年11月10日時点におけるアーカイブ。 2023年11月10日閲覧。

- ^ Doherty, Katherine; McCormick, Liz Capo (9 November 2023). “World's Largest Bank Hit By Ransomware Gang Linked to Boeing, Ion Attacks”. Bloomberg. オリジナルの2023年11月10日時点におけるアーカイブ。 2023年12月6日閲覧。

- ^ “Boeing data published by Lockbit hacking gang”. Reuters. (November 10, 2023). オリジナルの2023年11月10日時点におけるアーカイブ。 2023年11月10日閲覧。

- ^ Gallagher, Ryan; Doherty, Katherine; Almeida, Isis (17 November 2023). “Lockbit Gang Hacks Into Another US Financial Firm, Threatens to Dump Data”. Bloomberg. オリジナルの2023年11月17日時点におけるアーカイブ。 2023年12月6日閲覧。

- ^ Jones, Connor (17 November 2023). “LockBit revamps ransomware negotiations as payments dwindle”. オリジナルの7 December 2023時点におけるアーカイブ。 6 December 2023閲覧。

- ^ a b Chidi, George (2024年2月12日). “Fulton county's systems were hacked. Already weary officials are tight-lipped”. ガーディアン. オリジナルの2024年2月21日時点におけるアーカイブ。 2024年2月21日閲覧。

- ^ a b Lyngaas, Sean; Spells, Alta. “Fulton County faces ransomware attack by 'financially motivated actors,' but county elections still on track”. CNN. オリジナルの2024年2月21日時点におけるアーカイブ。 2024年2月21日閲覧。

- ^ “Croatian hospital's data leaked on dark web after cyberattack”. Yahoo!ファイナンス. (2024年7月2日) 2024年7月2日閲覧。

- ^ “Government to Russian hackers: We will not negotiate with criminals”. クロアチア国営放送 (2024年7月2日). 2024年7月2日閲覧。

- ^ Toulas, Bill (22 February 2024). “LockBit ransomware secretly building next-gen encryptor before takedown”. Bleeping Computer. 23 February 2024時点のオリジナルよりアーカイブ。23 February 2024閲覧。

- ^ Technical Appendix: LockBit-NG-Dev Detailed Analysis (PDF) (Report). Trend Research. 22 February 2024. 2024年2月23日時点のオリジナルよりアーカイブ (PDF)。2024年2月23日閲覧。

- ^ Gatlan, Sergiu (2024年2月19日). “LockBit ransomware disrupted by global police operation” (英語). BleepingComputer. 2024年2月19日時点のオリジナルよりアーカイブ。2024年2月19日閲覧。

- ^ Vicens, A. J. (2024年2月19日). “FBI, British authorities seize infrastructure of LockBit ransomware group” (英語). CyberScoop. 2024年2月19日時点のオリジナルよりアーカイブ。2024年2月19日閲覧。

- ^ Fingert, Tyler (2024年2月19日). “Site run by cyber criminals behind Fulton County ransomware attack taken over” (英語). Fox 5 Atlanta. 2024年2月19日時点のオリジナルよりアーカイブ。2024年2月19日閲覧。

- ^ “Police arrest LockBit ransomware members, release decryptor in global crackdown” (英語). BleepingComputer. 2024年2月24日時点のオリジナルよりアーカイブ。2024年2月24日閲覧。

- ^ “LockBit ransomware gang has over $110 million in unspent bitcoin” (英語). BleepingComputer. 2024年2月24日時点のオリジナルよりアーカイブ。2024年2月24日閲覧。

- ^ Goodin, Dan (2024年2月22日). “Ransomware associated with LockBit still spreading 2 days after server takedown”. Ars Technica. オリジナルの2024年2月22日時点におけるアーカイブ。 2024年2月22日閲覧。

- ^ a b c d e Lyons, Jessica (2024年2月26日). “Back from the dead: LockBit taunts cops, threatens to leak Trump docs”. en:The Register. オリジナルの2024年2月26日時点におけるアーカイブ。 2024年2月26日閲覧。

- ^ “LockBit leader unmasked and sanctioned”. NCA (2024年5月7日). 2024年5月7日時点のオリジナルよりアーカイブ。2024年5月7日閲覧。

- ^ “U.S. Charges Russian National with Developing and Operating LockBit Ransomware”. Justice.gov (2024年5月7日). 2024年5月7日時点のオリジナルよりアーカイブ。2024年5月7日閲覧。

- ^ a b “London Drugs hackers seek millions in ransom on claims of stolen employee data” (英語). Global News. 2024年5月22日閲覧。

- ^ a b “Cybercriminals threaten to leak London Drugs data if it doesn't pay $25M ransom” (英語). CTV News British Columbia (2024年5月21日). 2024年5月22日閲覧。

- ^ “All London Drugs stores in Western Canada reopen following cyberattack” (英語). Global News. 2024年5月22日閲覧。

- ^ “'Cybersecurity incident' leads to closure of London Drugs stores in western Canada” (英語). Global News. 2024年4月29日閲覧。

- ^ “FinTech Banking Partner Evolve Bancorp Hit by Major Ransomware Attack” (英語). PYMNTS.com (2024年6月26日). 2024年6月27日閲覧。

- ^ “Evolve Bank & Trust Confirms Data Was Stolen in Cyber Attack”. Bloomberg (2024年6月26日). 2024年6月27日閲覧。

- ^ Croft, Daniel (2024年6月26日). “LockBit lies about US Federal Reserve data, publishes alleged Evolve Bank data” (英語). www.cyberdaily.au. 2024年6月27日閲覧。

関連項目

[編集]

__________________________________

ダーク・エンジェルズ ()

| 設立 | 2016年頃[2] |

|---|---|

| 種類 | ランサムウェア |

| 目的 | 金銭、サイバー戦争 |

__________________________________

中国红客联盟 The Red Hacker Alliance (中国红客联盟) is an informal group of Chinese hackers that at one time had over 80,000 members, making it one of the largest hacking groups in the world.[1] In December 2004, the group took down their website and became inactive until March 2005, when it regrouped and relaunched its site.[2] Computer World Australia and InformationWeek both reported that members of the Red Hacker Alliance were involved in a planned DDOS attack against CNN.com on April 19, 2008.[3][4] CNN reported that they took preventive measures after news broke of the impending attack.[5]

See also

[編集]- GhostNet

- Honker Union

- RedHack (from Turkey)

References

[編集]- ^ "'Red Hackers' back in China", Rediff.com, 2005

- ^ "China's anti-hacking alliance regrouped Archived 2009-06-22 at the Wayback Machine.", Xinhua, March 26, 2005

- ^ Jongsma, Carl: "Chinese hackers poised for anti CNN attack on April 19", Computer World, 2008

- ^ Claburn, Thomas: "CNN Faces Cyberattack Over Tibet Coverage" InformationWeek, 2008

- ^ "CNN website targeted", April 18, 2008 CNN

_________________

| 設立 | 2016年頃[3] |

|---|---|

| 種類 | APT |

| 目的 | サイバースパイ、サイバー戦争 |

| 貢献地域 |

|

| 組織的方法 | スピアフィッシング、 |

| 公用語 | 朝鮮語 |

かつての呼び名 |

APT37 Reaper ScarCruft Andariel |

Ricochet Chollima(リコシェ・チョンリマ、またはAPT 37、Reaper、ScarCruft)は、2016年以前に朝鮮民主主義人民共和国の国家支援を受け結成したとされるハッカーグループである。基本的に同国の資産を獲得するために金融機関への攻撃に関与しているが、他国の産業への攻撃も行っている。クラウドストライクが同グループについて、攻撃目標として学者、ジャーナリストや脱北者などの韓国の組織や個人とし、また、日本、ベトナム、香港、中東、ロシア、アメリカへの攻撃に係わっているとしている[1][2][3]ファイア・アイは同グループを「見過ごされてきた北朝鮮の脅威アクター」と呼ぶ"[4]。

経緯

[編集]ファイア・アイによれば、同グループは2012年頃に設立されたという[4]。

2021年1月、韓国政府を標的としたこのグループのスピアフィッシングにトロイの木馬が使われていたことが明るみになった[5][6]。

サイバーセキュリティ会社のen:SentinelOneが調査したところ、2023年にロシアの弾道ミサイル製造会社のチェロメイ設計局がこのグループにハッキングされたという[7][8]。

2024年7月25日、アメリカ・イギリス・韓国が、同グループが核兵器開発計画を支援するため、米英韓の企業加えて、日本、インドといった国の戦車やレーダーといった軍需品を扱う関連企業、その他多くの産業分野にサイバー攻撃、侵入し盗み出そうとしているとして共同勧告を発表した[9]。

脚注

[編集]- ^ Meyers, Adam (2018年4月6日). “STARDUST CHOLLIMA | Threat Actor Profile | CrowdStrike” (英語). 2021年3月15日閲覧。

- ^ Osborne, Charlie. “North Korean Reaper APT uses zero-day vulnerabilities to spy on governments” (英語). ZDNet. 2021年3月15日閲覧。

- ^ “Adversary: Ricochet Chollima - Threat Actor” (英語). Crowdstrike Adversary Universe. 2022年2月4日閲覧。

- ^ a b “APT37 (Reaper) The Overlooked North Korean Actor”. FireEye. 17 April 2021時点のオリジナルよりアーカイブ。15 March 2021閲覧。

- ^ “ALERT: North Korean hackers targeting South Korea with RokRat Trojan” (英語). The Hacker News. 2021年3月15日閲覧。

- ^ Team, Threat Intelligence (2021年1月6日). “Retrohunting APT37: North Korean APT used VBA self decode technique to inject RokRat” (英語). Malwarebytes Labs. 2021年3月15日閲覧。

- ^ Reuters. (7 August 2023). "North Korean cyber group hacked top Russian missile makers". Jerusalem Post website Retrieved 7 August 2023.

- ^ SentinelOne. (7 August 2023). "Comrades in Arms? | North Korea Compromises Sanctioned Russian Missile Engineering Company". [1] Retrieved 7 August 2023.

- ^ “北朝鮮ハッカー集団、世界的サイバー活動 軍事機密狙い=米英韓が警告”. Reuter. 26 July 2024閲覧。

関連項目

[編集]- [キムスキー]]

- ラザルスグループ

________________________________

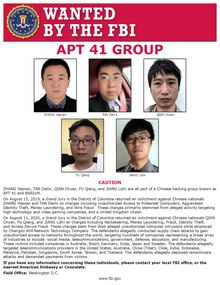

Double Dragon(ダブル・ドラゴン、APT41あるいは、BARIUM、Axiom、Winnti、Wicked Panda、Wicked Spider[1]、TG-2633、Bronze Atlas、Red Kelpie、Blackfly[2]や、Brass Typhoon[3]としても知られる)は中華人民共和国、国家安全部(MSS)と関係があるとされるハッカー組織である[4]。この組織は、世界の100以上の企業に不正アクセスした疑いで中国人5人とマレーシア人2人に対して起こされた訴訟に関連し、2020年9月にアメリカ合衆国司法省によって高度で持続的な脅威と指定された[5][6][7][8]

2019年、サイバーセキュリティ企業ファイア・アイは同グループを、金銭的利益を目的に活動し、中国共産党(CCP)の援助を受けていると信憑性のある発表をした[9]。”ダブルドラゴン”という呼称は、スパイ活動と個人の金銭的利益の追求というグループの二重性に由来している[10]。使用する機器は、通常は国家が支援する諜報活動で使用されるものである。

ファイア・アイの調査によって、医療、通信、テクノロジーなど複数の分野においてAPT41の活動が明らかになった[9]。同グループは、開発スタジオ、販売会社、出版社など、ビデオゲーム業界など多くの財務活動を運営している[11]。

| 設立 | 2012 |

|---|---|

| 種類 | APT攻撃 |

| 目的 | サイバースパイ、サイバー戦争、サイバー犯罪 |

| 貢献地域 | 中華人民共和国 |

| 組織的方法 | スピアフィッシング, マルウェア, サプライチェーン攻撃 |

| 公用語 | 官話 |

| 所有者 | 中華人民共和国国家安全部 |

かつての呼び名 | APT 41, Barium, Winnti, Wicked Spider, Wicked Panda, TG-2633, Bronze Atlas, Red Kelpie, Blackfly |

関連人物

[編集]

以前の活動では、APT41は、「Zhang Xuguang」(簡体字: 张旭光)および「Wolfzhi」という名称で登録されたドメインを使用されていた。これらのオンライン上の人物は、APT41のや特定の中国語オンラインフォーラムに関連していますが、グループで活動する他の人数は不明である[9]。“Zhang Xuguang”はオンラインフォーラムであるChinese Hackers Alliance(簡体字: 华夏黑 客同盟)で活動している。この人物は、1989 年生まれであること、以前の住居は内モンゴル自治区にあった、といった情報がある[12]。この人物は2011年に“injuriesa”と称してオンラインゲームのen:Age of Wushuのフォーラムにも投稿したことがある[9]。“Wolfzhi”に関連する電子メールまたはオンラインドメインも、データサイエンスコミュニティのプロフィールに繋がりがある。フォーラムの投稿からも、この人物は北京市または近隣河北省出身であることが示唆されている[9][12]。

連邦捜査局はAPT41と関係があることが判明した、Haoran Zhang、Dailin Tan、Chuan Qian、Qiang Fu、Lizhi Jiangの指名手配ポスターを発行した[1]。ZhangとTanは、2019年8月15日にワシントンD.C.の大陪審によって、保護されたコンピュータへの侵入、悪質な個人情報の窃盗、マネーロンダリング、郵便および電信詐欺などのハッキング行為に関する罪で起訴された[13]。これらの行為は、2人の協力の元、ハイテク企業とゲーム企業、そして、アメリカとイギリスの一般人6人に対して行われた。FBIは、2020年8月11日、Qian、Fu、Jiangを組織犯罪、マネーロンダリング、詐欺、個人情報窃盗の罪で起訴した[13]。いずれの3人はChengdu 404 Network Technology社の経営陣であり、そこで3人とその同僚は通信、メディア、セキュリティ、政府などの業界の企業や個人に対するサイバー攻撃を計画していた[14]。これらの行為は、アメリカ、ブラジル、ドイツ、インド、日本、スウェーデン、インドネシア、マレーシア、パキスタン、シンガポール、韓国、台湾、タイなどの国でされる予定であった[1]。

2020年8月、Wong Ong Hua、Ling Yang Ching、の両名は恐喝、共謀、個人情報窃盗、悪質な個人情報窃盗、詐欺などの罪で起訴された[1]。アメリカの司法省は、マレーシア人ビジネスマン2人との協力で、アメリカ、フランス、韓国、日本、シンガポールのゲーム会社を標的とし、その活動によって利益を得ていたと述べている[15]。特にゲーム業界に関わる一連のコンピュータ侵入計画は、Wongが設立したマレーシアの会社シー・ゲーマー・モールの名で実行されていた。 2020年9月14日、マレーシア当局はシティアワンで2人を逮捕した。[1]。

中国政府とのつながり

[編集]APT41の活動は、中国政府が支援するスパイ活動と、活動休止中に無許可で金銭目的の活動を行っていることに因み「月光」(副業)と表現された[9][16][17]。つまり、特定の事件が国家主導によるものかどうかを判断するのが困難であることを意味する[18]。この組織は、アメリカを始め、14カ国に対して複数の作戦を実行、追跡事件、企業のサプライチェーンへの侵入、監視 データの収集といった活動が含まれた[19]。2022年、同グループはアメリカにおいて最低でも2,000万ドルのCOVID-19支援金の盗難に関係したとされている[20]。

また、中国政府が所有するサイバースパイマルウェアを使用している[21]。これは、他のAPT攻撃にも共通した特徴であり、これにより、注目度の高レベルの標的をスパイするために情報を入手したり、彼らに接触して国益をもたらす情報を手にすることが可能になる[22]。 APT41と中国政府との関係は、これらの情報がダークウェブ上には存在せず、中国共産党によって入手される可能性があるという事実によって証明できる[23]。

APT41の標的は、中国政府が高度な研究開発分野に進出し、生産能力の向上とする国家計画と一致する。このような取り組みは、中国の生産を 製薬、半導体、ハイテク部門などの高付加価値分野に移行することを目標とする中国政府の計画「中国製造2025」と一致している[9][24]。

ファイア・アイはまた、APT41が中国政府と関係のある業務に従事している可能性をある程度の確信を持って評価しています。このグループに関係する人物は以前、自ら雇用されるように、ハッカーとしてのスキルを宣伝していた。彼らが個人的な目的や金銭目的の活動で、他の国家支援のスパイ活動家が使用する、一般人がアクセスできないマルウェア、HOMEUNIXとPHOTOが使用されていることが、この立場を裏付けている[9]。中国ではより熟練したハッカーはより高い報酬を求め、政府との契約のもと民間部門で働く傾向があることも認識されている[25]。またファイア・アイの報告書では、中国政府がAPT 10のような過去の高度で持続的な脅威で実証される、サイバースパイ活動を重視した他の国家活動の支援を、請負業者へ依存していることが指摘されている[9][26]。APT41の構成員は、中国政府に雇用、活用されているベテランの中国国民である可能性、と部分的に見られており、グループのメンバーは活動時間から鑑みて、度々2つの仕事を兼務しているであろう判断がされている[9][27]。

技術

[編集]APT41の動作手法は、以前と比較すればパッシブなバックドアの使用において持つ。他のAPT攻撃で使用されるバックドアは簡単に検出可能であるが、APT41の手法は識別が比較にならない程困難である[9]。金銭目的のサイバー攻撃に適用される手法には、ソフトウェアサプライチェーン攻撃も含まれる。この攻撃によって、配布される正規のファイルにコードを挿入でき、データの盗難やシステムの改竄など他の組織をも危険に晒す[28]。高性能マルウェアは、データ抽出中に検出されないように頻繁に導入される[27]。Bootkitもこのグループが使用するマルウェアの一種で、検出が難しく、他のサイバースパイやサイバー犯罪グループの中での発見がさらに困難であるため、セキュリティシステムが悪意あるコードを検出することが一層困難になる[9]。APT10はまた、DeadeyeランチャーとLowkeyマルウェアで、検出を逃れて即座に偵察を実行した[29]。

APT41は、サイバースパイと金融攻撃においてスピアフィッシングメールを常に使う[11]。このグループは、成功を高めるため、個人データを収集した後、高レベルのターゲットから情報を得ようと、誤解させる内容のメールを多数送信する[30] スパイ活動のためのメディアグループから金銭的利益を目的としてビットコイン取引所までと標的は広範囲にわたる[9]。

活動

[編集]スパイ活動 ファイア・アイは、APT41の標的と中国の国家戦略や目標である特にテクノロジーに類するものとに関連があるとみている[9][27][31]。ハイテク企業をターゲットにするということは、第12次、第13次5カ年計画で実証されるように、国内でのハイテク機器を開発を望むという国益と一致している[9]。ファイア・アイは、多くの分野の組織に対する攻撃が、APT41が特定の任務を遂行していることを示唆していると見ている。このグループの攻撃は、同グループが主要な政治、金融イベントの前に情報を得ようと活用されることも示唆している[9][31]。フランス、インド、イタリア、日本、ミャンマー、オランダ、シンガポール、韓国、南アフリカ、スイス、タイ、トルコ、イギリス、アメリカを含む14か国(および香港)の企業を攻撃した[32]。また、健康管理、通信、テクノロジーなど、多くの業界でも発見されている[32]。

ファイア・アイのセキュリティ協議会によれば、システムのリモート制御を可能にした注目を集める同名のドイツのソフトウェアを開発企業、en:TeamViewer AGは、2016年6月にAPT41にハッキングされたとしている[33]。このグループは、世界中のTeamViewerユーザーのシステムにアクセスし、経営の詳細、企業情報を入手することが可能であった[33]。2021年、APT41はインドでフィッシング詐欺を複数仕掛けたが、BlackBerry Research and Intelligenceによって発見された。また、新しい税法やCOVID-19の記録や統計に関連するデータも盗んだ。同グループは検知されないようインド政府に偽装していた[34]

経済的動機の活用

同グループは、金銭的利益を目的とする大部分の活動を、ゲーム業界を標的にしてきた[9]。中国のインターネットフォーラムによると、APT41に関連のメンバーが、中国の業務時間外にハッキングスキルを宣伝し、利益を得ていたという[27]。FireEyeが報告したある事例では、このグループは仮想ゲーム通貨を生成し、それを闇市場やマネーロンダリングスキームを通じて買い手に販売することができた[1][9][19]。最大値30万ドルで販売できたとされる[31]。これは同グループが典型的に使う金銭を集めるための方法ではないが、APT41は活動から利益を得るためランサムウェアの展開を試みていた[9]。

ファイア・アイは、APT41の金銭目的のほとんどの活動が深夜か早朝に発生するため、これらの活動はスパイ活動とは全くの無関係である可能性があると報告している[9]。報告では、同グループの活動は平均して10:00から23:00中国標準時の間に行われており、これは「996」勤務スケジュールに従う中国の技術労働者にとっての典型的な時間帯である[9]

APT41は、ゲーム開発者やプロデューサーから得た公開鍵証明書を使ってマルウェアに署名をする[1][35]。19種類超のさまざまなデジタル証明書を適用することで、ターゲットにゲーム組織と非ゲーム組織として、検出を回避、ターゲットのシステムとの互換性を確保する[9]。2012年、韓国のゲーム開発会社からの証明書が使われ、他のゲーム企業に対して使用するマルウェアに署名された[9]。2021年、APT41は中国の違法賭博業界に対して一連の攻撃を始めた[36]。

アメリカ合衆国司法省

[編集]2020年9月16日、アメリカの司法省は世界中の100社以上の企業をハッキングしたとして、5人の中国人と2人のマレーシア人に対し明らかにされていなかった告訴を公開した[1][37]。これらには、ソーシャルメディア、大学、通信事業者、ソフトウェア開発会社、コンピュータハードウェア、ゲーム企業、非営利団体、シンクタンク、他国の政府、そして香港の民主化支持団体に関わる企業が対象であった[1][38]。攻撃には、コード、コード署名証明書、顧客データ、ビジネス情報の盗難が含まれていたとされる[37]。ジェフリー・ローゼン司法副長官は、これらの行為には、ハッカーがソフトウェアにバックドアを仕掛け、ソフトウェア開発会社のシステムに直接アクセス可能にする侵害があったとしている[39]。ハッカーのうち2人はアメリカのゲーム業界にも攻撃し、ニューヨーク州、テキサス州、ワシントン州、イリノイ州、カリフォルニア州、イギリスといった少なくとも6社が被害を受けた[37]。

ワシントンDCの地区裁判所は、ハッカーが使用したアカウント、サーバー、ドメイン名、ウェブページの押収を求める令状を発行した。FBIは他の民間企業と同様、令状を執行する責務があった[1]。Microsoftは、被害者のコンピュータシステムへの継続的アクセスを防ぐために技術的対策を開発した。FBIは民間団体が利用できる技術情報を含んだ報告した[1]。

司法省は、一般的に外国人ハッカーの逮捕は困難であるとし、マレーシア政府、殊にマレーシア司法長官室とマレーシア王立警察がマレー人2人の逮捕に協力したことを称賛した[1][38]。報道では、捜査協力した団体はMicrosoft、Google、Facebook、en:Verizon Mediaが挙げられている[1]。FBIはまた、カリフォルニアに設置されていたAPT41のサーバーを発見し、アメリカ当局に情報を提供した台湾の法務部調査局の功績を認めた[40][41]

対照的に、ローゼンは、APT41に関与した5人の中国人ハッカーの逮捕に関してFBIに協力しなかった中国共産党を批判している[38][39]。ローゼンはまた、中国共産党によるスパイ活動の継続的支援が中国をサイバー犯罪者にとっての安全な場所にしていると主張した[39]。中国外務省報道官である汪文斌は、アメリカは自国のサイバーセキュリティ問題を活用し、偽情報の拡散と政治的操作を通して中国を攻撃していると述べた[37]。

ドナルド・トランプ大統領の再選キャンペーン中に報道官の発表が行われ、中国共産党を様々なサイバースパイ攻撃に関連付けた。中国はロシアやイランと並んび、選挙に対する国家的脅威評価で特定された[39][42]。

他グループとの繋がり

[編集]APT41のその活動は、BariumやWinntiなどのグループのレポートと重複している[2]。技術面においては、デジタル証明書とマルウェアには多くの共通点がある。ファイア・アイによると、最も明白な類似点は、多くのな活動領域で類似のマルウェア、特にHIGHNOONが使用されていることである[2]。マルウェアHIGHNOONの使用はファイア・アイによって報告され、APT15(Ke3chang、Vixen Panda、GREF、Playful Dragon とも呼ばれる)に分類された[9]。しかし、これは後にツールと戦略を共有する複数の中国グループによるものであることが判明した。ゲーム会社YNK Japanが配布したデジタル証明書は、APT41だけでなく、APT17やAPT20などの他のAPTグループによって使用されていた[9]。Microsoft証明機関から発行されたとするデジタル証明書も、APT41とAPT40によって使用された[9]。APT41が使用したという非公開マルウェアは、他の中国政府支援グループと結び付けられ、APT41が他のグループとリソースを共有していることを示しているとされる[9][17]。

脚注

[編集]- ^ a b c d e f g h i j k l m "Seven International Cyber Defendants, Including "Apt41" Actors, Charged In Connection With Computer Intrusion Campaigns Against More Than 100 Victims Globally" (Press release). Washington. United States Department of Justice. 16 September 2020. 2022年12月6日時点のオリジナルよりアーカイブ。2021年4月20日閲覧。

- ^ a b c “APT 41 - Threat Group Cards: A Threat Actor Encyclopedia”. apt.thaicert.or.th. 2021年6月2日時点のオリジナルよりアーカイブ。2021年5月29日閲覧。

- ^ “How Microsoft names threat actors”. Microsoft. 21 January 2024閲覧。

- ^ Volz, Dustin (2022年3月8日). “U.S. State Governments Hit in Chinese Hacking Spree” (英語). The Wall Street Journal. ISSN 0099-9660. オリジナルの2022年3月10日時点におけるアーカイブ。 2022年3月10日閲覧。

- ^ Cimpanu, Catalin. “US charges five hackers from Chinese state-sponsored group APT41” (英語). ZDNet. 2020年9月16日時点のオリジナルよりアーカイブ。2020年9月17日閲覧。

- ^ “FBI Deputy Director David Bowdich's Remarks at Press Conference on China-Related Cyber Indictments” (英語). Federal Bureau of Investigation. 2020年9月17日時点のオリジナルよりアーカイブ。2020年9月17日閲覧。

- ^ Rodzi, Nadirah H. (2020年9月17日). “Malaysian digital game firm's top execs facing extradition after US accuses them of cyber crimes” (英語). The Straits Times. 2020年9月18日時点のオリジナルよりアーカイブ。2020年9月17日閲覧。

- ^ Yong, Charissa (2020年9月16日). “China acting as a safe haven for its cyber criminals, says US” (英語). The Straits Times. 2020年9月17日時点のオリジナルよりアーカイブ。2020年9月17日閲覧。

- ^ a b c d e f g h i j k l m n o p q r s t u v w x y z aa APT41: A Dual Espionage and Cyber Crime Operation (Report). FireEye. 7 August 2019. 2021年5月7日時点のオリジナルよりアーカイブ。2020年4月20日閲覧。

- ^ “[Video State of the Hack: APT41 - Double Dragon: The Spy Who Fragged Me]” (英語). FireEye. 2021年6月2日時点のオリジナルよりアーカイブ。2021年5月29日閲覧。

- ^ a b Kendzierskyj, Stefan; Jahankhani, Hamid (2020), Critical National Infrastructure, C4ISR and Cyber Weapons in the Digital Age, Advanced Sciences and Technologies for Security Applications, Cham: Springer International Publishing, pp. 3–21, doi:10.1007/978-3-030-35746-7_1, ISBN 978-3-030-35745-0 2021年5月25日閲覧。

- ^ a b Eddy, Max (2019年8月7日). “APT41 Is Not Your Usual Chinese Hacker Group” (英語). PCMag Australia. 2021年6月2日時点のオリジナルよりアーカイブ。2021年5月29日閲覧。

- ^ a b “Chinese and Malaysian hackers charged by US over attacks” (英語). BBC News. (2020年9月16日). オリジナルの2021年6月2日時点におけるアーカイブ。 2021年5月29日閲覧。

- ^ Geller, Eric (16 September 2020). “U.S. charges 5 Chinese hackers, 2 accomplices with broad campaign of cyberattacks” (英語). POLITICO. 2022年12月2日時点のオリジナルよりアーカイブ。2021年5月29日閲覧。

- ^ “DOJ says five Chinese nationals hacked into 100 U.S. companies” (英語). NBC News (16 September 2020). 2021年6月2日時点のオリジナルよりアーカイブ。2021年5月29日閲覧。

- ^ Steffens, Timo (2020), “Advanced Persistent Threats”, Attribution of Advanced Persistent Threats (Berlin, Heidelberg: Springer Berlin Heidelberg): pp. 3–21, doi:10.1007/978-3-662-61313-9_1, ISBN 978-3-662-61312-2 2021年5月25日閲覧。

- ^ a b Bing, Joseph Menn, Jack Stubbs, Christopher (2019年8月7日). “Chinese government hackers suspected of moonlighting for profit” (英語). Reuters. オリジナルの2021年5月31日時点におけるアーカイブ。 2021年5月29日閲覧。

- ^ Bateman, Jon. War, Terrorism, and Catastrophe in Cyber Insurance: Understanding and Reforming Exclusions. Carnegie Endowment for International Peace. OCLC 1229752520

- ^ a b Kianpour, Mazaher (2021). "Socio-Technical Root Cause Analysis of Cyber-enabled Theft of the U.S. Intellectual Property -- The Case of APT41". arXiv:2103.04901 [cs.CR]。

- ^ Fitzpatrick, Sarah; Ramgopal, Kit (5 December 2022). “Hackers linked to Chinese government stole millions in Covid benefits, Secret Service says”. NBC News. オリジナルの5 December 2022時点におけるアーカイブ。 5 December 2022閲覧。

- ^ Naughton, Liam; Daly, Herbert (2020), Augmented Humanity: Data, Privacy and Security, Advanced Sciences and Technologies for Security Applications, Cham: Springer International Publishing, pp. 73–93, doi:10.1007/978-3-030-35746-7_5, ISBN 978-3-030-35745-0 2021年5月25日閲覧。

- ^ Lightfoot, Katie (2020). Examining Chinese Cyber-Attacks: Targets and Threat Mitigations (Msc). Utica College. ProQuest 2478472331. 2022年3月31日時点のオリジナルよりアーカイブ。2021年5月25日閲覧。

- ^ Chen, Ming Shen (2019). “China's Data Collection on US Citizens:Implications, Risks, and Solutions”. Journal of Science Policy & Governance 15. オリジナルの2021-01-27時点におけるアーカイブ。 2021年5月25日閲覧。.

- ^ "Potential for China Cyber Response to Heightened U.S.–China Tensions" (Press release). Rosslyn. Cybersecurity and Infrastructure Security Agency. 1 October 2020. 2021年4月20日時点のオリジナルよりアーカイブ。2021年4月20日閲覧。

- ^ Wong, Edward (2013年5月22日). “Hackers Find China Is Land of Opportunity” (英語). The New York Times. ISSN 0362-4331. オリジナルの2021年5月25日時点におけるアーカイブ。 2021年5月25日閲覧。

- ^ Lyall, Nicholas (2018年3月1日). “China's Cyber Militias” (英語). thediplomat.com. 2018年3月2日時点のオリジナルよりアーカイブ。2021年5月25日閲覧。

- ^ a b c d Australian Universities under Attack: A CiLab PACE Project (PDF) (Report). Macquarie University. 2020. 2021年5月4日時点のオリジナルよりアーカイブ (PDF)。

- ^ Kim, Bong-Jae; Lee, Seok-Won (2020). “Understanding and recommending security requirements from problem domain ontology: A cognitive three-layered approach”. Journal of Systems and Software 169: 110695. doi:10.1016/j.jss.2020.110695. ISSN 0164-1212.

- ^ capsnetdroff (2022年8月4日). “Decoding Chinese Hacking Syndicate – APT 41” (英語). CAPS India. 2023年5月2日時点のオリジナルよりアーカイブ。2023年5月2日閲覧。

- ^ O'Leary, Daniel E. (2019). “What Phishing E-mails Reveal: An Exploratory Analysis of Phishing Attempts Using Text Analyzes”. SSRN Electronic Journal. doi:10.2139/ssrn.3427436. ISSN 1556-5068. オリジナルの2021-03-21時点におけるアーカイブ。 2021年5月25日閲覧。.

- ^ a b c Doffman, Zak. “Spies By Day, Thieves By Night—China's Hackers Using Espionage Tools For Personal Gain: Report” (英語). Forbes. 2021年6月2日時点のオリジナルよりアーカイブ。2021年5月29日閲覧。

- ^ a b XTI, SOCRadar (2022年3月15日). “Deep Web Profile: APT41/Double Dragon” (英語). SOCRadar® Cyber Intelligence Inc.. 2023年5月2日時点のオリジナルよりアーカイブ。2023年5月2日閲覧。

- ^ a b Hu, Chunhui; Zhang, Ling; Luo, Xian; Chen, Jianfeng (2020-04-15). “Research of Global Strategic Cyberspace Security Risk Evaluation System Based on Knowledge Service”. Proceedings of the 2020 3rd International Conference on Geoinformatics and Data Analysis. Icgda 2020. New York, NY, USA: ACM. pp. 140–146. doi:10.1145/3397056.3397084. ISBN 978-1-4503-7741-6

- ^ capsnetdroff (2022年8月4日). “Decoding Chinese Hacking Syndicate – APT 41” (英語). CAPS India. 2023年5月2日時点のオリジナルよりアーカイブ。2023年5月2日閲覧。

- ^ “Software Supply Chain Attacks | CISA”. www.cisa.gov (20 May 2021). 2021年5月24日時点のオリジナルよりアーカイブ。2021年5月29日閲覧。

- ^ “Suspected Chinese hackers return with unusual attacks on domestic gambling companies”. www.cyberscoop.com. Cyberscoop (12 July 2021). 17 July 2021時点のオリジナルよりアーカイブ。17 July 2021閲覧。

- ^ a b c d “DOJ Indicts Chinese Hackers for Break-Ins at 100 Companies (3)” (英語). news.bloomberglaw.com. 2021年6月2日時点のオリジナルよりアーカイブ。2021年5月29日閲覧。

- ^ a b c O’Keeffe, Dustin Volz, Aruna Viswanatha and Kate (2020年9月16日). “U.S. Charges Chinese Nationals in Cyberattacks on More Than 100 Companies” (英語). Wall Street Journal. ISSN 0099-9660. オリジナルの2021年6月2日時点におけるアーカイブ。 2021年5月29日閲覧。

- ^ a b c d Johnson, Kevin. “5 Chinese citizens at large, 2 Malaysian suspects arrested in global hacking campaign targeting gaming” (英語). USA TODAY. 2021年6月2日時点のオリジナルよりアーカイブ。2021年5月29日閲覧。

- ^ “Taiwan, US nail Chinese hackers behind mass cyberattacks”. Taiwan News (18 September 2020). 2021年6月2日時点のオリジナルよりアーカイブ。2021年5月29日閲覧。

- ^ “FBI agent thanks Taiwan for help in indicting Chinese hackers - Focus Taiwan” (中国語). focustaiwan.tw (18 September 2020). 2021年6月2日時点のオリジナルよりアーカイブ。2021年5月29日閲覧。

- ^ Evanina, William (7 August 2020). "STATEMENT BY NCSC DIRECTOR WILLIAM EVANINA: ELECTION THREAT UPDATE FOR THE AMERICAN PUBLIC" (Press release). Office of the Director of National Intelligence. 2020年11月19日時点のオリジナルよりアーカイブ。2021年5月29日閲覧。

関連項目

[編集]______________________

| Numbered Panda | |

|---|---|

| 国籍 |

|

| 軍種 |

|

| 兵科 |

サイバー部隊 APT |

| 任務 |

サイバー戦争 電子戦 |

| 主な戦歴 |

|

Numbered Panda (ナンバード・パンダ、IXESHE、DynCalc、DNSCALCや、APT12の呼称も知られる)は中国人民解放軍と関連があるとされるサイバースパイグループである[1]。このグループは東アジアにある組織を標的としている[1]。該当の組織には、メディア、ハイテク企業、政府などがあるが、他の組織も標的にしている[2]。同グループは2009年から活動を開始したとされる[3]。2012年に起きたニューヨーク・タイムズの情報漏洩を起こしたと知られている[4]。特有の技術として、スピアフィッシング行為において マルウェアをロードさせたPortable Document Formatファイルを送信することである[5]。おとりの文章は台湾で使われる繁体字で通常書かれ、標的は主に台湾の利益に関している[3]。Numbered Pandaは、自らが使うマルウェアに関連するコンピュータセキュリティについて積極的に研究をしているとされ、がこのグループの報告書を発表した後、ファイア・アイは検出が回避されるように違う手法になったことを認識した[1]。

発見とセキュリティレポート

[編集]トレンドマイクロは 2012年のホワイトペーパーで初めてNumbered Pandaを挙げて報告した[5]。研究者は、主に2009年頃からこのグループがIxesheマルウェアを使い、東アジア諸国に対してスピアフィッシングキャンペーンを開始したことを発見した[5]。CrowdStrikeは2013年のブログ投稿「Whois Numbered Panda」でこのグループについて説明している。[2]この投稿内容は、2012年のニューヨーク・タイムズに対する攻撃と、それに続く2013年の攻撃に関する報道である[4]。2014年6月、Arbor Networksは、同グループがEtumbotを使用して台湾と日本を標的にしたことを詳述した報告書で示した[3]。2014年9月にはファイア・アイが、同グループの発展について報告し[1]、Arbor Networkの報告書の公開とNumbered Pandaの戦術の変更を関連付けた[1]

攻撃

[編集]東アジア諸国(2009-2011)

[編集]トレンドマイクロは、東アジアの政府、電子機器メーカー、通信会社に対するキャンペーンについて報告書をあげた[5]。Numbered Pandaは、悪意のある添付ファイルを含むスピアフィッシングメールキャンペーンに関与した[5]。ほとんどは、悪意のあるメールの添付ファイルは、Adobe Acrobat、Adobe Reader、Adobe Flash PlayerのCVE-2009-4324, CVE-2009-09274, CVE-2011-06095, or CVE-CVE-2011-0611の脆弱性を突いたPDFファイルである[5]。攻撃者は、EXCELに影響を与えるCVE-2009-3129のエクスプロイトも使っていた[5]。のキャンペーンで使われたIxesheマルウェアによって、Numbered Pandaはすべてのサービス、プロセス、ドライブの一覧を表示し、プロセスとサービスの終了、ファイルをダウンロードとアップロードプロセスとサービスの開始、被害者のユーザー名の取得、マシンの名称とドメイン名を取得、任意のファイルのダウンロード後に実行、指定時間のみシステムを一時停止またはスリープ状態させ、リモートシェルの生成、現在のファイルとディレクトリをすべて一覧表示させた[5]。インストール後、Ixesheはコマンド&コントロールサーバーと通信を始める。多くの場合は、余剰のために3つのサーバーがハードコードされた[5]。Numbered Pandaは、被害者のネットワークインフラストラクチャの操作を強化するために、侵害されたサーバーを利用して頻繁にこれらのC&Cサーバーを作成することがあった[5]。同グループはこの手法で2012年までに60台のサーバーを蓄積したとされる[5]。このキャンペーンで使用されたほとんどC&Cサーバーは、台湾とアメリカに設置されていた[5]。Base64が侵害されたコンピューターとサーバー間の通信に使われた[5]。トレンドマイクロのデコードで、通信はコンピュータの名前、ローカル IP アドレス、プロキシIPとポート、およびマルウェアIDの詳細を示す標準的構造であることを発見した[5]。CrowdStrikeの研究者は頻繁にブログとWordPressのサイトが利用されていたことを発見した。それはネットワークトラフィックを合法のものに見せる為にコマンドアンドコントロールインフラストラクチャを使っていた[2]。

日本と台湾(2011-2014)

[編集]Arbor Securityのレポートでは、2011年、Numbered Pandaは Etumbotマルウェアを使用して日本と台湾に対するキャンペーンを始めたという[3]。過去のキャンペーンと同様、攻撃者は囮であるPDFファイル、Excelスプレッドシート、Wordドキュメントなどのファイルを電子メールに添付し、被害者のコンピューターにアクセスする[3]。確認されたドキュメントのほとんどは繁体字であり、通常は台湾政府の利益に関連するものであり、台湾で開催される会議に関連したファイルであった[3]。被害者がファイルをダウンロードして解凍すると、Etumbotは右から左へのオーバーライド(RLO)エクスプロイトで、被害者を騙してマルウェアインストーラーをダウンロードさせる手法である[3]。Arbor Securityは、この手法はマルウェア作成者が取る悪意のあるファイル名を偽装する簡単な手法であり、ファイル名に隠されたUnicode文字は、次に続く文字を逆にするため、たとえば.scrバイナリファイルは.xlsドキュメントのように見える[3]。マルウェアのインストール後、その後の通信をRC4キーで暗号化しC&Cサーバに要求を送信する[3]。Ixesheマルウェアと同じように、Numbered Pandaは侵入したコンピューターからC&Cサーバへの通信にBase64でエンコードされた文字を使用していた[3]。Etumbotの標的のコンピュータがプロキシを使用されているかを判別し、プロキシ設定をバイパスして直接接続を確立させる[3]。通信が確立されると、マルウェアは感染したコンピュータからサーバにNetBIOS名、ユーザー名、IP アドレス、システムがプロキシの判別を含む暗号化されたメッセージを送信する[3]。

2014年5月のArbor SecurityレポートでマルウェアEtumbotの詳細が報告された後、ファイア・アイはNumbered Pandaがマルウェアの一部が変更されたことを発見した[1]。ファイア・アイは、過去のプロトコルと文字列が2014年6月に違うことを認識した[1]。同社の研究者は、この変更はマルウェアがさらに検出から逃れるための変更であると考えている[1]。ファイア・アイはこの新しいバージョンのマルウェアをHighTideと名付けた[1]。Numbered Pandaは、悪意のある添付ファイル付きのスピアフィッシングメールキャンペーンで台湾を標的から外さなかった[1]。添付のWordドキュメントは、CVE-2012-0158の脆弱性を悪用しHighTideを拡散する[1]。ファイア・アイはスピアフィッシングの一部で侵害された台湾政府職員のメールアカウントが使用されたことを発見した[1] HighTideと従来のEtumbotとの違いは、http get リクエストによって、ユーザー エージェント、HTTPUniform Resource Identifierの形式と構造、実行ファイルの場所と、イメージのベースアドレスが変更された点である[1]。

ニューヨーク・タイムズ(2012)

[編集]ナンバード・パンダは、2012年後半にニューヨーク・タイムズに起こったネットワーク侵入事件の犯人であるとされている[6][4]。ニューヨークタイムズが、第6代中華人民共和国首相の温家宝の親族が商取引で数十億ドル相当の財産を築いたという記事を掲載した後にこの攻撃が発生した[4]。攻撃に使用されたコンピュータは、人民解放軍がアメリカの軍事産業を攻撃するために使用されたものと同じ大学のコンピュータであると考えられている[4]。Numbered Pandaは、マルウェアパッケージAumlibとIxesheの更新バージョンを使用している[6]。更新されたAumlibにより、NPOST (HTTP)メソッドの本文をエンコードし、被害者のBIOS、外部IP アドレス、オペレーティングシステムを収集可能になった[6]。新しいIxesheは、以前のバージョンの感染の検出を目的に設計された既存のネットワークトラフィックシグネチャを回避するため、ネットワークトラフィックパターンが変更された[6]。

脚注

[編集]- ^ a b c d e f g h i j k l m “Darwin's Favorite APT Group”. Threat Research Blog. FireEye (3 September 2014). 18 July 2017時点のオリジナルよりアーカイブ。15 April 2017閲覧。

- ^ a b c Meyers, Adam (29 March 2013). “Whois Numbered Panda”. CrowdStrike. 16 March 2016時点のオリジナルよりアーカイブ。15 April 2017閲覧。

- ^ a b c d e f g h i j k l “Illuminating the Etumbot APT Backdoor”. Arbor Networks (June 2014). Template:Cite webの呼び出しエラー:引数 accessdate は必須です。

- ^ a b c d e Perlroth, Nicole (2013年1月30日). “Chinese Hackers Infiltrate New York Times Computers”. The New York Times. ISSN 0362-4331. オリジナルの2017年4月30日時点におけるアーカイブ。 2017年4月24日閲覧。

- ^ a b c d e f g h i j k l m n Sancho, David (2012年). “IXESHE: An APT Campaign”. Trend Micro. 2018年3月7日時点のオリジナルよりアーカイブ。2017年4月15日閲覧。

- ^ a b c d “Survival of the Fittest: New York Times Attackers Evolve Quickly « Threat Research Blog”. FireEye. 2018年5月21日時点のオリジナルよりアーカイブ。2017年4月24日閲覧。

_____________

| 設立 | 2010? |

|---|---|

| 種類 |

サイバー攻撃 サイバースパイ APT |

| 貢献地域 |

|

| 組織的方法 | フィッシング、マルウェア |

| 上部組織 |

|

かつての呼び名 |

Zirconium Hurricane Panda[1][2] |

APT31、またはZirconium、Hurricane Pandaは中華人民共和国の国家安全部の支援を受けているとされるハッカーグループである。知的財産の窃盗やその他のスパイ活動を行い[1]、偽装会社である武漢の企業に所属する2人の中国人が、アメリカの重要インフラを攻撃したとしてAPT31の一部として指定されている[2]。

活動と各国の訴え

[編集]Googleの対脅威班のディレクターHuntreyによると、Hurricane Pandaとされるこのグループがトランプ陣営のスタッフ、個人のメールアカウントを標的にし、APT35(Charming Kitten)として知られるイランのグループがバイデン陣営のスタッフのアカウントを侵害とされる。パスワードの収集、リンクからマルウェアに感染させるといった偽造メールによってフィッシング行為の被害があった。Googleは被害者に警告を伝え、連邦法執行機関に事件を問い合わせた[1]。

アトランティック・カウンシルの調査研究所のGraham Brookieは、ロシアによる民主党全国委員会とヒラリー・クリントンの2016年の大統領選挙運動へのハッキングに関して、一部手を加えられた内部メールの開示はトランプ陣営を援護目的で作成されたものであるとしている[1]。

M国家安全保障局(NSA)の元長官であるキース・アレクサンダーは、アメリカの地政学的なライバルがCOVID-19の危機と米国の不安を利用することを確信していると述べた[1]。

アメリカの財務省の外国資産管理局は、中国国家安全部の偽装会社とされるWuhan Xiaoruizhi Science and Technology Company Ltd.を制裁したと発表。武漢にあるこの会社に所属する2人の中国人、Zhao GuangzongとNi GaobinはAPT31の一部として指定されている。APT31は、アメリカの国家安全保障にとって欠かせない広範な政府高官とその顧問が対象とされる、と同省は言及している。[2]。

アメリカ司法省は、Zhao、Ni、その他5人のハッカーを、14年に及ぶ米国および外国の評論家、企業、政治関係者を標的にサイバー攻撃を仕掛けたとして、コンピューター侵入と電信詐欺の共謀の容疑で起訴した[2]。

このハッキングキャンペーンでは、10,000を超えるの悪意あるメールを送信し、ターゲットに関する位置情報やIPアドレスなどの情報に接触するための隠し追跡リンクが貼られていた。司法省によると、これらメールの対象は、ホワイトハウスのスタッフや共和党、民主党の選挙運動員、中国の政策に批判的な世界中の政府関係者を標的にしていた[2]。

APT31は過去に、アメリカ大統領選挙運動やフィンランド議会の情報システムなどを標的にしていると批判された[2]。

イギリスの選挙管理委員会は8月、2021年に「敵対的なアクター」が初めてサーバーへの侵入を確認し、2022年10月にシステム侵害を特定、 監視機関によれば侵害されたデータは、登録された有権者の名前と住所が含まれてい多くはすでにパブリックドメインとされたという[2]。

イギリス政府、サイバーセキュリティ当局によればAPT31は2021年後半から22年10月にかけて選挙管理委員会のシステムに侵入があり、「民主的プロセスへの影響はない」としている[2]。BBCによると、2014年から2022年の間に約4000万人分の有権者名簿に不正アクセスされたとしている[3]。また、イギリスの国会議員のアカウントに対する攻撃は21年に行われ、アカウントには侵入できなかったとされているが、その大半の議員は中国の違法行為を批判する対中強硬派議員であるという[3]。

林剣報道官は、各国は事実でないことで他国を中傷するのではなく、証拠に基づき主張すべきであると言及し、政治化してよいものではなく、責任ある態度で、サイバースペースの平和と安全を保つために協調することを望むと続けた[2]。

対中政策に関する列国議会連盟のメンバーで元保守党党首でもある、イアン・ダンカン・スミスを含む3人の議員は「中国から一時の間、嫌がらせ、なりすまし、ハッキング未遂をされた」と語り、例を挙げると、ダンカン・スミスになりすましたハッカーは、偽のメールアドレスを使用されたという[2]。 プレスリリースと公開された起訴状で、米国政府は、中国が10年以上前にさかのぼる国家支援の精巧で侵略的ハッキングしたと非難した。メリック・ガーランド司法長官は、このハッキングを「中国政府の標的は批判者で、威嚇が目的」の証拠と呼んだ[2]。

2023年8月、イギリス選挙管理委員会は選挙人名簿に同グループによる不正アクセスがあったとしている[3]。 司法次官補のMatthew G Olsenは2024年の選挙が近づくにつれ、サイバーセキュリティの脅威とサイバー化された外国の悪影響ある工作の可能性に警戒し続ける必要性を強調します」と、述べている[2]。

2024年7月の起訴

[編集]アメリカ合衆国司法長官であるメリック・ガーランドは、悪意ある攻撃者の危険且つ無責任な活動を止めさせ重要なインフラストラクチャを保護することに注力するとし、7人のハッカーに対する刑事告発と制裁を発表した[4]。ロンドンにある中国大使館は完全な捏造であるとして反論した[4]。

脚注

[編集]- ^ a b c d e “Google: State-based hackers targeted Trump, Biden campaigns”. SamoaObserver. 25 July 2024閲覧。

- ^ a b c d e f g h i j k l “[https:https://www.theguardian.com/technology/2024/mar/25/us-sanctions-chinese-hackers US and UK unveil sanctions against Chinese state-backed hackers over alleged ‘malicious’ attacks]”. The Guardian. 25 July 2024閲覧。

- ^ a b c “英、中国ハッカー集団関連の個人・企業に制裁 英選管システムに侵入 対中強硬派議員も標的”. 産経新聞. 25 July 2024閲覧。

- ^ a b “US, UK Bring Charges, Sanctions in Response to Chinese Hacking Operation”. TNL mediagene. 26 July 2024閲覧。

_____________________________

| Unit 61486 | |

|---|---|

| 国籍 | Template:中国人民解放軍 |

| 忠誠 | Template:CCP flag[1] |

| 軍種 |

|

| 兵科 | サイバー軍 |

| 任務 |

サイバー戦争 電子戦 |

| 上級部隊 |

|

| 渾名 | Putter Panda |

中国人民解放軍61486部隊( Putter Panda、APT2としても知られる)は、衛星および通信技術を専門にし、アメリカ、日本、ヨーロッパにある企業に対してサイバー攻撃を専科とする中国人民解放軍の一部隊である。外国の標的からトレードシークレットや軍事機密を盗む活動に参加している部隊である[2][3][4][5]

2014年、デジタルセキュリティ会社のクラウドストライクの報告書によって部隊は公に暴露された。構成員の1人は、オンラインエイリアスcpyyのChen Pingであると判明している。61486部隊は、クラウドストライクによって、中国が起源であるパンダと、ゴルフプレーヤーを標的にする傾向から、パターに因んでPutter Panda、パターパンダというニックネームとの呼称もある[2]。

前年に別部隊である人民解放軍第61398部隊の同様の活動が暴露され、前月にはアメリカによって第61398部隊の5人が起訴された後に起こった。[2]一方、エドワード・スノーデンによる、アメリカの監視プログラムの情報公開は、スパイ疑惑に対する中国の対応の焦点にもなり、アメリカがスパイ疑惑を偽善的に主張する証拠として使われた[6]。

経緯

[編集]61486部隊は参謀本部第3部の作戦局に所属する。61486部隊という名称は部隊の正体を隠蔽するための部隊識別符号(MUCD)である[7]。部隊の存在を現わす最初の兆候は2007年であった[8]。61486部隊は第3部、第12局であり、サイバー攻撃のほとんどは航空宇宙および衛星関連のアメリカ、ヨーロッパ、日本の産業を標的にしている。特に宇宙技術を重視しているとされている[7][8]。

活動

[編集]主な手法はスピアフィッシング、別名リモートアクセスツール(RAT)を使って活動し、上記の業界の人物、専ら、ゴルフをプレーした人物を標的にしていた[2]。部隊は、会議に関した詳細情報を記載したPDFやWord文書を添付した電子メールを送り、そこからリモートアクセスツールをインストールし標的のコンピュータにアクセス出来るようにしていた[5]。このサイバー攻撃の例として、トゥールーズのヨガスタジオのパンフレットと思わせる電子メールから、これを開いた人の個人情報を盗み出す事例がある[2]。Crowdstrikeは、2011年に行われたカナダ国立研究会議への攻撃、 2014年の攻撃も61486部隊によるものと視ている[6]。クラウドストライクは、2011年に行われたカナダ国立研究会議への攻撃、 2014年の攻撃も61486部隊によるものと視ている。クラウドストライクの最高技術責任者Dmitri Alperovitchは、今回の攻撃は61486部隊が過去に実行したものと酷似しており、「過去に航空機メーカーを標的にしていた中国で追跡している攻撃者の 1 つに似ている」と主張している[9]。しかし、カナダは、この攻撃は中国の国益として活動する国家主体によって行われたと言い淀み、「高度な技能を持つ中国政府が支援するグループ」が攻撃を実行したとし、61486部隊が直接攻撃を行ったとは言及しなかった[7][9]。

中華人民共和国外交部はカナダに対し、中国に対する主張をやめるよう要求した。外交部報道官の秦剛は、信頼に足る証拠は無く、この非難は不当な挑発であると返した[9]。

活動の露見

[編集]

2014年6月9日、クラウドストライクは、61486部隊の行動と部隊の潜在的構成員の詳細を記した報告書を公開した[8]。このレポートの公開は、61486部隊の隊員5名がアメリカによって起訴されたことを受け、中国が出した声明が理由であるとしている。中国は起訴に対して、これらは嘘であり、使用された情報は捏造されたものであると反論した[8][6]。CrowdstrikeのCEO、George Kurtzは、中国政府の主張に対抗策として、中国が関与したサイバースパイ活動への反論の余地のない証拠を提供するため、報告書を公開したと述べた

"この報告書は、御社の膨大な情報ライブラリの一部であり、アメリカ政府の刑事告発と、その後の中国からの建設的対話の参加拒否に先んじて、2014年4月に加入者へ公開されました。アメリカ政府の告発と世界的な認知および認識は、正しい方向への重要な一歩であると考えています。これらの取り組みを支援するため、この報告書を一般に公開し、この常に存在する脅威に関する対話を続けます"[8]

発表のもう一つの目的は、サイバースパイ活動で5人を起訴したことが中国のサイバースパイ活動の限界であること、また、このスパイ活動がアメリカのみ標的としていることを国際社会に示すことであった。George Kurtzが書いたように、むしろこれら活動は"氷山の一角"に過ぎず、世界中で活動が行われている[8]。

調査の結果、この部隊に"cpyy"という別名を持つとされる人物がいることが判明した。この別名が使用された複数のメールは、Chen Pingという人物宛てで登録されていた。163.comの個人ブログには、この人物の職業欄には軍か警察とされており、生年月日は1979年5月25日と記載されている。IT関連の投稿も同じページにあり、Chen Pingにリンクされている別のブログにおいて、2002年から2003年にかけてネットワークか、プログラミングの学習か、または携わっていたことが示唆されている。報告書では、この人物の個人ブログsina.comに、人民解放軍への入隊を計画しているとされる上海交通大学に通っていたであろう多少の画像が掲載していることも指摘されている。加えて、軍服を着た写真が背景に写っていることから、この人物が人民解放軍所属であるとされる投稿もいくつか見られた[10][8]。Chen Pingのブログで自らを軍人として掲載しているが、別のブログには「兵士の義務は国を守ること。国が安全である限りは、我々の軍隊は優秀です」と書かれ、Chenが軍隊に入隊するよう促すような国家主義的な理想を抱いていたことを示唆している。ブログにはChenが2005年から2007年まで上海に住んでいたと書かれている。しかし、このページは2007年が最後の更新であり、その後クラウドストライクの報告書の公開後に削除された[8]。

クラウドストライクは、Chen Pingの複数の個人ブログにあった過去のIPアドレスと写真に基づき、この部隊は上海市閘北区に本部を置いているとしている。さらに、Chen Pingが登録したウェブサイトのドメインのいくつかは、彼が写真を撮り、"オフィス"と説明文を付けて投稿した建物の近くの住所に繋がりがあった。また、これらの写真には大型衛星アンテナが写っていた。クラウドストライクの調査では、61486部隊は宇宙監視に関与しており、衛星を製造かあるいは、同分野を研究する西側企業を標的にしていると考えられた。つまり、衛星アンテナはこの活動に関連したものとされる。人民解放軍の隊員が出演した演劇公演の詳細を記載した中国政府機関が公開したウェブページには、Chen Pingの写真に写る建物と同地域に該する住所も記載されていた。このサイトの住所とChen Pingのブログの写真から、クラウドストライクはこの建物が61486部隊の本部であるとしている[10][8]。

この報告書では、61486部隊が第3部の別の部隊である61398部隊と連携しているとされている。61486部隊のメンバーとされる人物に登録されたドメインのいくつかは、61398部隊のものと同じIPアドレスを持つ。61398部隊との協力疑惑と、別の部隊であるVixen Pandaが61486部隊と関係があるとも言われる。Vixen Pandaが自社のサイトの1つに使用したIPアドレスが、61486部隊が使用していたドメインにも関連していたからである。さらに、"cpyy"(Chen Ping)は、cpyyのサイト、cpyy.orgに、"linxder"として載る人物と交流していたことも判明した。Linxderという人物は、上海にいるとされる別のハッキンググループComment Pandaのメンバーのハンドルネームである[8]。

通称"cpyy"の暴露後、報告書の発表がされた翌日に、の情報はすべて削除された。さらに、クラウドストライクによれば、Chen Pingは上海から雲南省の昆明に移動したとされる。プロジェクト 2049によると、61486部隊は同地域に施設を構えている。[要出典]

2014年4月から報告書はクラウドストライクの加入者に公開されていたが、報告書の公開後、初めてアメリカと中国外務省からの反応示された[10]。

中国外務省の公式返答

[編集]前年、セキュリティ会社Mandiantは、61486部隊と同様の活動をしたとして61398部隊を摘発した。61486部隊の報告書が発表される1カ月前、アメリカは部隊の隊員と思われる5人をサイバースパイの罪で起訴したが、この容疑が国家主体に掛けられたのはこれが初めてだった[5]。この摘発は両国間の緊張をより深めた。外交部はアメリカと貿易戦争が始まると脅し、アメリカから中国への技術に対する検閲が強化された[2]。 また、中国はハッキング問題をめぐりアメリカとのいくつかの会議を辞退した。さらに、中国外交部はクラウドストライクの報告書に挙げられた61486部隊に関する疑惑を聞いた際、前年のMandiantの報告書に言及して既視感を感じたとして報告書を受け付けなかった[6]。

エドワード・スノーデンは、クラウドストライクの報告書によって61486部隊の暴露があった前年に、CIAとNSAが行っていたアメリカのスパイ活動を暴露していた。これは、中国が西側企業から情報を盗んでいるというアメリカの非難が偽善的であると、華春瑩報道官が言及し、報道官はハッキングで捕まった相手をアメリカが非難する権利はない、アメリカはハッカー帝国であると述べた[2][6]。

外交部報道官の華春瑩は記者会見において「アメリカは被害者の振る舞いをすることはできない。彼らはハッカー帝国だ。これは世界の誰もが知っていることと思う」と言及した"[6]

さらに、2014年初期にはニューヨーク・タイムズとデア・シュピーゲルによって、NSAがファーウェイのサーバをハッキングしていたことが明らかにされた。これはPLAとファーウェイの間に何らかの関係の有無を確認するために行われたが、すぐに NSAがネットワークにアクセスし、監視やサイバー攻撃作戦を可能にするエクスプロイトの開発へと発展した。"Shotgiant"として知られるこの作戦は、2012年の下院情報委員会の報告書で PLAとファーウェイの間には関係がないと述べられていたにもかかわらず、ZTFとして知られる別の組織とともに実行された。またこれはスパイ疑惑におけるアメリカの偽善のもう一つの例として言及された[11] 報道官はさらにこの報道は間違いで、このような仕事をする人物がハッカーと公言するのは下らないことだと述べた。

In a news brief, Foreign Ministry spokeswoman Hua Chunying states:"I think this is both curious and puzzling. Have you ever seen a thief in the street who advertises on his chest that he is a thief? Honestly speaking, I think what the U.S. has done here cannot be accepted as correct."[6]

これらの疑惑に加え、報告書が発表される前の週に、中国政府は、中国の実際の軍事費は推定1450億ドルであるとの報告書を発表したアメリカ防総省を批判した。報告書では中国が軍事近代化計画が加速しているとして警告されていた。しかし、両国間の関係はすでに悪化しており、これらの出来事と疑惑によりさらに悪化している。にもかかわらず、中国は月内に開催される予定のRIMPACへの参加招待を授受するとされる。中国がアメリカ主導の海軍演習への参加は初めてであるが、以前は1998年にオブザーバーとして参加していた。中国は駆逐艦、フリゲート艦、補給船、病院船の合計4隻を派遣する予定である[6][12]。

脚注

[編集]- ^ “The PLA Oath”. Defense Technical Information Center (February 2009). September 24, 2015時点のオリジナルよりアーカイブ。October 30, 2015閲覧。 “I am a member of the People's Liberation Army. I promise that I will follow the leadership of the Communist Party of China...”

- ^ a b c d e f g Perlroth, Nicole (9 June 2014). “2nd China Army Unit Implicated in Online Spying”. The New York Times. オリジナルの10 June 2014時点におけるアーカイブ。 9 June 2014閲覧。

- ^ “Second China unit accused of cyber crime”. Financial Times. (10 June 2014). オリジナルの30 April 2024時点におけるアーカイブ。 10 June 2014閲覧。

- ^ “Cyber Spies Targeting U.S. Defense, Tech Firms Linked to China's PLA: Report”. SecurityWeek.com. 28 December 2017時点のオリジナルよりアーカイブ。18 December 2017閲覧。

- ^ a b c “Cyber conflict escalates: Second Chinese PLA hacking group accused -”. Defense Systems. 28 December 2017時点のオリジナルよりアーカイブ。18 December 2017閲覧。

- ^ a b c d e f g h Menn, Joseph (10 June 2014). “Private U.S. report accuses another Chinese military unit of hacking”. Reuters. オリジナルの17 October 2020時点におけるアーカイブ。 15 October 2020閲覧。

- ^ a b c Cheng, Dean (14 November 2016). Cyber Dragon:Inside China's Information Warfare and Cyber Operations. ABC-CLIO, LLC, 2017. ISBN 978-1440835643

- ^ a b c d e f g h i j “Crowdstrike Intelligence Report: Putter Panda”. Crowd Strike. 11 November 2020時点のオリジナルよりアーカイブ。2 November 2020閲覧。

- ^ a b c Sharp, Alastaire; Ljunggren, David (1 August 2014). “Hacking attack in Canada bears signs of Chinese army unit: expert”. Reuters. オリジナルの16 May 2021時点におけるアーカイブ。 2 November 2020閲覧。

- ^ a b c Frizell, Sam. “How to Hunt a Chinese Hacker”. Time Magazine. オリジナルの2021年1月22日時点におけるアーカイブ。 2020年11月2日閲覧。

- ^ Perloth, Nicole; Sanger, David (22 March 2014). “N.S.A. Breached Chinese Servers Seen as Security Threat”. The New York Times. The New York Times. オリジナルの18 February 2017時点におけるアーカイブ。 2 November 2020閲覧。

- ^ “China confirms attendance at U.S.-hosted naval exercises in June”. Reuters. (9 June 2014). オリジナルの8 March 2020時点におけるアーカイブ。 2 November 2020閲覧。

関連項目

[編集]脚注

[編集]____________________________

Cozy Bear Template:Lead too short

| 設立 | c. 2008[1] |

|---|---|

| 種類 | APT攻撃 |

| 目的 | サイバースパイ, サイバー戦争 |

| 貢献地域 | ロシア |

| 組織的方法 | フィッシング (詐欺)#手口の概要, マルウェア |

| 公用語 | ロシア語 |

| 会長 | Wriase |

| 上部組織 | either FSB or SVR[2][3][4] |

| 加盟 | Fancy Bear |

かつての呼び名 | APT29, CozyCar, CozyDuke, Dark Halo, The Dukes, Grizzly Steppe (when combined with Fancy Bear), NOBELIUM, Office Monkeys, StellarParticle, UNC2452, YTTRIUM |

Cozy Bearは、アメリカ連邦政府によって高度で持続的な脅威、APT29に分類され、1つ以上のロシアの諜報機関と関係があると見られているロシアのハッカーグループである。オランダの総合情報保安局(AIVD)は、防犯カメラの映像によって、このグループはロシアの対外情報局 (SVR) によって率いられていると推測され[4]、サイバーセキュリティ企業クラウドストライクからも以前から、この攻撃がロシアの連邦保安庁(FSB)またはSVRと関連があるとを示唆されていた[2]。このグループは他のサイバーセキュリティ企業から様々なニックネームを付けられでおりCozyCar,[5] CozyDuke[6][7] (by F-Secure), Dark Halo, The Dukes (by Volexity), Midnight Blizzard[8] (Microsoftによって), NOBELIUM, Office Monkeys, StellarParticle’UNC2452、 YTTRIUMなどとも呼称される。

2020年12月20日、Cozy Bearがロシア政府からの指示とみられるアメリカの国家データに対するサイバー攻撃を行ったと報じられた[9]。

方法と技術的能力

[編集]

Kaspersky Labは、同グループによるものとされるMiniDukeマルウェアの最も古いサンプルが 2008年製のものであると断定した[1]。元のコードはアセンブリ言語で記述されていた[10]。Symantecは、Cozy Bearが少なくとも2010年から外交機関や政府を侵害していたと考えている[11]。

CozyDukeマルウェアは、バックドアとドロッパーが使われる。このマルウェアはデータを コマンド アンド コントロールサーバーに持ち出す。攻撃者はこのマルウェアを環境に合わせてカスタマイズする可能性がある。[1] Cozy Bearマルウェアのバックドアコンポーネントは、時間の経過とともに更新され、暗号化、トロイの木馬機能、および検出防止機能が変更される。Cozy Bearがコンポーネントを開発して展開する速度は、同じく ツール CHOPSTICKと CORESHELLを使用するFancy Bearのツールセットを彷彿とさせます[12]。

Cozy BearのCozyDukeマルウェアツールセットは、初期の、Miniduke、Cosmicduke、OnionDuke攻撃で使用された第2段階のコンポーネントと構造的、機能的にも類似する。CozyDukeマルウェアの第2段階のモジュールである Show.dllは、OnionDukeと同じプラットフォーム上に構築される。この点は、作成者が共同で作業している、または、同一人物であることを示している[12]。攻撃者の作戦と、それらが使用するマルウェアツールセットは、Cosmicduke、Cozyduke、Miniduke、総称しDukesと呼ばれている[11]。CozyDukeは、MiniDukeおよびCosmicDukeの作戦、および OnionDukeサイバースパイ作戦と結び付けられている。各脅威グループは標的を追跡し、ロシア語話者によって作成および更新された可能性のあるツールセットが使われる。[1]。 2013年にMiniDukeが暴露された後、マルウェアの更新はC/C++で書かれ、新しい難読化ツールが組み込まれた[10]。

Cozy Bearは、TwitterやGitHubなどのよくアクセスされるウェブサイトを使用してコマンドデータを中継する「HAMMERTOSS」リモートアクセスツールの背後にいる疑いがある[13]。

Seadukeは、高度に設定可能で目立ちにくいトロイの木馬であり、少数の高価値な標的だけに使用される。通常は、Seaduke は、より広く配布されている 既にCozyDukeが感染にしているシステムにインストールされる[11]。

攻撃

[編集]Cozy Bearは、多くのユーザーグループを対象に、様々な計画を展開しているとされている。それらのプロジェクト"Nemesis Gemina"は、軍事、政府、エネルギー、外交、通信の各分野に重点を置いている[10]。証拠では、Cozy Bearの標的には、ドイツ、ウズベキスタン、韓国、アメリカの商業団体や政府機関が含まれ、2014年には 国務省 と ホワイトハウス も標的にされたとされる[12]。

Office Monkeys (2014)

[編集]2014年3月、ワシントンD.C.に拠点を置く民間の研究機関のネットワークにCozyDuke(Trojan.Cozer)が存在していることが明かされた。その後Cozy Bearは被害者をオフィスの猿のフラッシュビデオをクリックするように誘導するメールキャンペーンを始めた。このビデオの内容には悪意ある実行ファイルも含まれていた[1][11]。7月までに、同グループは政府のネットワークを侵害し、CozyDukeに感染したシステムに、侵害されたネットワーク上にMinidukeをインストールするよう指示していた[11]。

2014年の夏、オランダの総合情報保安局のデジタルエージェントがCozy Bearに潜入した。Cozy Bearはロシアのハッカーたちがアメリカの民主党、国務省、ホワイトハウスを標的にしていることを発見した。エージェントの証拠は連邦捜査局の捜査開始の決定に影響した[14][15]。

国防総省 (2015年8月)

[編集]2015年8月、Cozy Bearは国防総省のメールシステムに対するスピアフィッシング サイバー攻撃に関与していたことが判明し、捜査中に統合参謀本部の非機密扱いのメールシステムとインターネットアクセス全体が停止した[16][17]。

民主党全国委員会(2016)

[編集]2016年6月、Cozy Bearは別のグループ[Fancy Bear]]とともに民主党全国委員会へのサイバー攻撃に結託していたとされた[2]。 この2つの集団はこの時同時に民主党全国委員会のサーバーにいたが互いを気付いていないようで、同じパスワードを盗み、互いの活動がそっくりであった[18]。クラウドストライクのフォレンジックチームは、Cozy BearがDNCのネットワーク上に1年以上存在していたのに対し、Fancy Bearはわずか数週間しか存在していなかったと判断した[19]。Cozy Bearのより高度で卓越した技術と伝統的長期スパイ活動の利益は、このグループが別のロシア諜報機関から派生したことを示している[18]。

アメリカのシンクタンクとNGO(2016)

[編集]2016年アメリカ合衆国大統領選挙後、Cozy Bearは、アメリカを拠点にするシンクタンクやNGOを標的にした一連の組織的且つ綿密に計画されたスピアフィッシング攻撃キャンペーンに結びつけられた[20]。

ノルウェー政府(2017)

[編集]2017年2月3日、ノルウェー警察保安局(PST)は、防衛省、外務省、労働党所属の9人のメールアカウントが標的となったスピアフィッシング攻撃があったと発表した。Cozy Bearによる攻撃であり、標的にはノルウェー放射線原子力安全局、PST部門長のArne Christian Haugstøyl、匿名の同僚も含まれていた。エルナ・ソルベルグ首相は、この攻撃を民主的制度に対する重大な攻撃と証言した[21]。攻撃は2017年1月に行われたとも報じられている[22]。

オランダの省庁(2017)

[編集]2017年2月、Cozy BearとFancy Bearが過去6か月間にオランダ総務省へ数回のハッキングを試していたことが明らかになった。AIVDの責任者であるRob Bertholeeは、時事番組EenVandaagで、ハッカーはロシア人であり、政府の機密文書にアクセスしようとしていたと言った[23]。

オランダの内務・王国関係大臣ロナルド・プラスタークは議会の説明会で、2017年3月に行われるオランダ総選挙の投票は手作業で集計されると発表した[24]。

ゴースト作戦

[編集]Cozy Bearが活動を停止したという疑念は、2019年にCozy Bear起因の3つの新しいマルウェアファミリー(PolyglotDuke、RegDuke、FatDuke)が発見されたことで払拭された。これは、Cozy Bearが活動を停止したのではなく、検出がより困難になった新しいツールを開発したことが分かる。こういった新たに発見されたパッケージを使用した侵害は、総称してOperation Ghost と呼ばれる[25]。

COVID-19ワクチンデータ(2020)

[編集]2020年7月、Cozy Bearはアメリカ国家安全保障局、国家サイバーセキュリティ・センター、通信保安機構から、イギリス、アメリカ、カナダで開発中のCOVID-19のワクチンとその治療法に関わるデータを盗もうとして告発された[26][27][28][29][4]。

SUNBURSTマルウェア・サプライチェーン攻撃(2020)

[編集]2020年12月8日にアメリカのサイバーセキュリティ企業ファイア・アイは、自社のサイバーセキュリティ研究ツールのコレクションがトップクラスの攻撃能力を持つ国によって盗まれた可能性がある、と発表した[30][31]。2020年12月13日、ファイア・アイは、その知的財産窃盗の状況に関した調査により、高度な運用セキュリティを悪用して高度なスキルを持つハッカーの犯行であることが明らかになったと発表した。世界的な侵入サイバー攻撃ソーラーウィンズ Orionのソフトウェアアップデートを、トロイの木馬化するサプライチェーン攻撃を利用して、SUNBURSTと呼ばれるマルウェアを配布するこの活動は2020年春には開始されたというものである[32]。Template:Promotional source

まもなく、ソーラーウィンズは、Orionプラットフォーム製品のいくつかのバージョンが、外国の国家によって侵害されたことを確認した[33]。この攻撃により、アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁(CISA)は異例の緊急指令を発した[34][35]。約18,000のSolarWindsの顧客がSUNBURSTの被害に遭ったが、その中にはアメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁も含まれていた[36]。ワシントン・ポスト関係筋は、Cozy Bearが攻撃したグループであると特定した[37][4]

Microsoftによると[38]、その後、ハッカーは署名証明書を盗み、Security Assertion Markup Languageを悪用しターゲットの既存のユーザーやアカウントに偽装が可能になった。SAMLと略するこのXMLベースの言語は、アイデンティティプロバイダーがサービスプロバイダーと認証と承認データを交換するための手段を提供している[39]。

共和党全国委員(2021)

[編集]2021年7月、Cozy Bearは共和党全国委員会のシステムに侵入した[40][41]。捜査当局は、この攻撃は情報技術企業Synnexを経て行われたであろうと述べた[40]。このサイバー攻撃は、Kaseya VSA ランサムウェア攻撃問題の中で広がったランサムウェア攻撃によって引き起こされた[40]。

Microsof(2022–24)

[編集]2022年8月24日、Microsoftは、en:Active Directory Federated Servicesサーバ上で高耐性を持つ、"MagicWeb"と呼ぶ、Cozy Bearの攻撃で顧客が侵害されたことを明らかにした。これは、「認証に使用されるユーザー証明書を操作する」攻撃である[42]。

2024年1月、Microsoftは、総当たり攻撃の一種である「パスワード スプレー」を使用し、上級管理職、法務チーム、サイバーセキュリティチームの従業員のメールアカウントへの2023年11月からの侵入を発見、これは解決済であると発表した。ミッドナイトブリザードによって実行されたこのハッキングは、Microsoftがハッキング操作についてのどのような情報を得たかを知りたいようであった[43]。

Teamviewer (2024)

[編集]2024年6月28日、テクノロジー企業TeamViewer SEが自社のネットワークがATP29によって侵入されたと発表した[44]。

脚注

[編集]- ^ a b c d e “MiniDuke relation 'CozyDuke' Targets White House”. Threat Intelligence Times. (27 April 2015). オリジナルの11 June 2018時点におけるアーカイブ。 15 December 2016閲覧。

- ^ a b c “Bears in the Midst: Intrusion into the Democratic National Committee”. CrowdStrike Blog. 24 May 2019時点のオリジナルよりアーカイブ。27 September 2016閲覧。

- ^ “INTERNATIONAL SECURITY AND ESTONIA”. www.valisluureamet.ee (2018年). 2020年10月26日時点のオリジナルよりアーカイブ。2020年12月15日閲覧。

- ^ a b c d Andrew S. Bowen (4 January 2021). Russian Cyber Units (Report). Congressional Research Service. p. 1. 2021年8月5日時点のオリジナルよりアーカイブ。2021年7月25日閲覧。

- ^ “Who Is COZY BEAR?”. CrowdStrike. (19 September 2016). オリジナルの15 December 2020時点におけるアーカイブ。 15 December 2016閲覧。

- ^ “F-Secure Study Links CozyDuke to High-Profile Espionage” (Press Release) (30 April 2015). 7 January 2017時点のオリジナルよりアーカイブ。6 January 2017閲覧。

- ^ “Cyberattacks Linked to Russian Intelligence Gathering” (Press Release). F-Secure (17 September 2015). 7 January 2017時点のオリジナルよりアーカイブ。6 January 2017閲覧。

- ^ Weise, Karen (January 19, 2024). “Microsoft Executives' Emails Hacked by Group Tied to Russian Intelligence”. The New York Times. オリジナルのJanuary 20, 2024時点におけるアーカイブ。 January 20, 2024閲覧。

- ^ Sanger, David E. (2020年12月13日). “Russian Hackers Broke Into Federal Agencies, U.S. Officials Suspect” (英語). The New York Times. ISSN 0362-4331. オリジナルの2020年12月13日時点におけるアーカイブ。 2021年10月3日閲覧。

- ^ a b c Kaspersky Lab's Global Research & Analysis Team (3 July 2014). “Miniduke is back: Nemesis Gemina and the Botgen Studio”. Securelist. オリジナルの12 May 2020時点におけるアーカイブ。 19 May 2020閲覧。

- ^ a b c d e “"Forkmeiamfamous": Seaduke, latest weapon in the Duke armory”. Symantec Security Response. (13 July 2015). オリジナルの14 December 2016時点におけるアーカイブ。 15 December 2016閲覧。

- ^ a b c “The CozyDuke APT”. Securelist (21 April 2015). 30 January 2018時点のオリジナルよりアーカイブ。19 May 2020閲覧。